` 本帖最后由 EMChenry 于 2015-8-24 14:21 编辑

62页PPT:汽车电子电磁兼容标准分析[hide][/hide]`

2015-08-21 11:20:27

电磁兼容性是什么?怎样去设计高速电路的电磁兼容性?

2021-04-26 07:00:48

电磁兼容性EMC是指设备或系统在其电磁环境中能正常工作且不对该环境中任何事物构成不能承受电磁骚扰的能力。要使产品具有良好的电磁兼容性,需要专门考虑与电磁兼容相关的设计内容。电磁兼容设计一般包含

2016-01-14 11:17:12

61000.2.3-1999 电磁兼容性(EMC) 环境 环境的描述 辐射和非网络频率相关传导现象AS/NZS 61000.6.3-2007 电磁兼容性(EMC).通用标准.居住;商业和轻工业环境用辐射标准AS/NZS

2021-01-22 09:08:48

针对当前严峻的电磁环境,分析了电磁干扰的来源,通过产品开发流程的分解,融入电磁兼容设计,从原理图设计、PCB设计、元器件选型、系统布线、系统接地等方面逐步分析,总结概括电磁兼容设计要点,最后,介绍了

2019-05-31 06:43:44

产生系统级的问题。另外,系统级或是设备级的电磁兼容性必须要满足某种辐射标准,这样才不会影响其他设备或装置的正常工作。许多发达国家对电子设备和仪器有严格的电磁兼容性标准;为了适应这个要求,设计者必须从板级设计开始就考虑抑制电子干扰。

2009-03-31 13:59:25

构成不能承受的电磁干扰能力(所谓电磁环境是指于给定场所的所有电磁现象包括全部时间与全部频谱的总和)。当该设备或系统能达到这要求后方能称为具有电磁兼容性。从上述说明中可以看到如果设备或系统要达到具有

2019-07-23 07:11:17

与电视接收机之间的干扰问题之所以十分突出,就是因为电视机是灵敏度很高的电场波接收设备,而数字脉冲信号中含有丰富的高次谐波,这些高次谐波的辐射效率很高。 电磁兼容三要素:任何电磁兼容性问题都包含三个要素

2009-04-23 23:47:38

电磁兼容的概念电磁兼容的重要作用电磁兼容检测的必要性电磁兼容检测威廉希尔官方网站

分析电磁兼容威廉希尔官方网站

应用

2021-02-25 07:12:04

17626.12振荡波抗扰度试验GB-T 17626.4-1998 电磁兼容 试验和测量威廉希尔官方网站

电快速瞬变脉冲群抗扰度试验电磁兼容 试验和测量威廉希尔官方网站

射频电磁场辐射抗扰度试验

2011-10-29 13:24:43

产品在最后进行EMC认证之前,具有自测试和评估的手段。如有不足,还可充分利用社会成果,内外合作,相互比对和交流,以达节约开支,改进设计,不断提高产品的电磁兼容性之目的。 在测试仪器方面,以频谱分析

2012-03-23 10:09:08

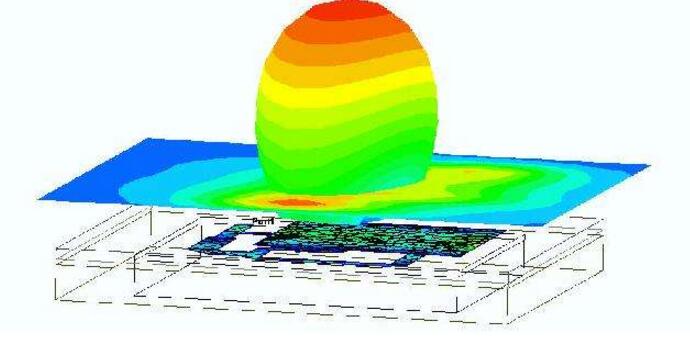

干扰可视化产品。该电磁干扰扫描仪参考GB9254、GJB151B、GB18655等相关电磁兼容测试标准进行研发。主要用于测试PCB或小型电子产品的电磁兼容性(辐射发射和传导发射),该扫描仪可对PCB版或

2018-03-28 10:53:48

A接地电子设备的广泛应用和发展,必然导致它们在其周围空间中产生的电磁场电平不断增加。因此,必须对相应的电磁兼容性设计提出更可靠的解决方【关键词】:电磁兼容性设计,电子设备,电磁场,设计评审,电磁干扰

2010-04-26 16:12:24

1983年开始也陆续颁布了一系列有关电磁兼容性规范。虽然电磁干扰问题由来已久,但电磁兼容这个新兴的综合性学科却是近代形成的。主要研究和应用的内容包括:电磁兼容性标准和规范;分析和预测;设计;实验测量

2009-08-16 13:35:54

设计。 电磁兼容设计也是电磁兼容标准规范和认证制度对产品的要求。电磁兼容性检测认证合格报告证书,是电子、电气产品进入市场必备的一份通行证。一权威机构的统计分析报告指出,未进行电磁兼容设计的电子、电气产品

2019-05-30 06:11:41

; 近来,电磁兼容性已由事后处理发展到预先分析、预测和设计。电磁兼容已成为现代工程设计中的重要组成部分。电磁兼容性达标认证已由一个国家范围向全球地区发展,使电磁兼容性

2009-03-23 17:39:55

事后处理发展到预先分析、预测和设计。电磁兼容已成为现代工程设计中的重要组成部分。电磁兼容性达标认证已由一个国家范围向全球地区发展,使电磁兼容性与安全性、环境适应性处于同等重要地位。本篇硕凯电子的小编整理

2018-09-19 10:49:31

电磁兼容要求给出最佳工程设计的方法。系统法从设计开始就预测和分析电磁兼性,并在系统设计、制造、组装和试验过程中不断对其电磁兼容性能进行预测和分析,由于系统中相互关系很多,因此用系统法进行电磁兼容性预测时必须用计算机来完成。

2016-08-25 08:45:11

EMC全称“Electro Magnetic Compatibility”, 电磁兼容性测试指的是设备或系统在其电磁环境中能正常工作且不对该环境中任何事物构成不能承受的电磁骚扰

2010-07-28 11:41:43

电磁兼容性EMC如何测试与整改

2021-03-11 07:09:44

问题电磁兼容性整改有那些方法?

2019-03-16 10:25:41

各类电子设备带给人类生活无限方便, 却也造成复杂电磁噪声环境。国际及各国陆续制订相关的电磁兼容标准,要求电子电机设备相关产品必须符合辐射干扰与传导干扰发射规格,以及辐射耐受性与传导耐受性规格。国内

2008-09-12 17:49:36

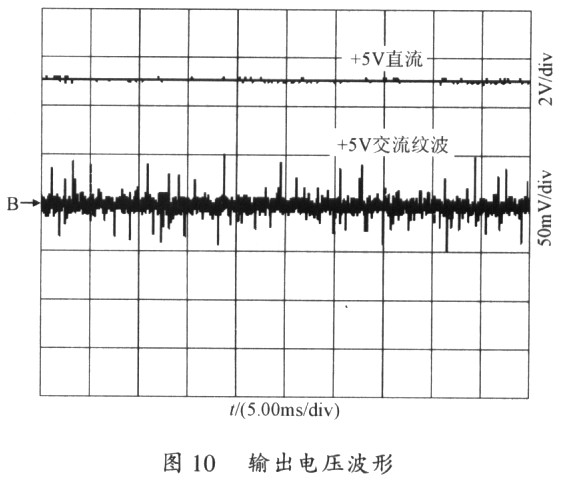

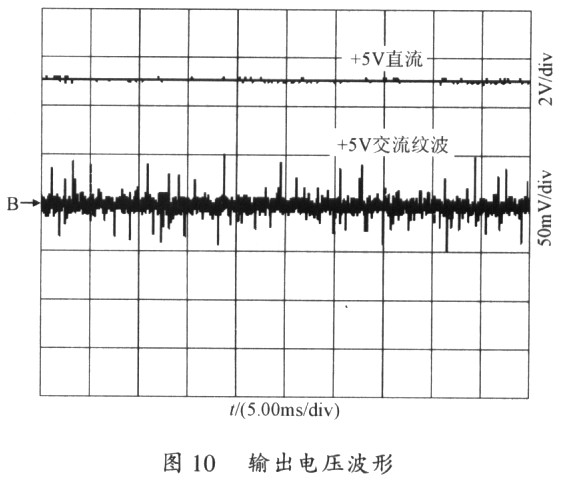

输入电压影响输出电压的几个指标形式负载对输出电压影响的几种指标形式纹波电压的几个指标形式电磁兼容性试验包括什么实验内容?

2021-03-11 06:17:23

本文在DSP的电磁兼容性问题方面进行了一些探讨。

2021-02-03 06:19:45

硬件方面的电磁兼容性 电磁兼容性(EMC)包含系统的发射和敏感度两方面的问题。假若干扰不能完全消除,也要使干扰减少到最小。如果一个DSP系统符合下面三个条件,则该系统是电磁兼容的。(1) 对其它系统不产生干扰;(2) 对其它系统的发射不敏感;(3) 对系统本身不产生干扰。

2019-07-25 06:31:45

Kinetis L系列MCU的电磁兼容性设计技巧

2022-12-09 06:33:27

请问PCB布线对电磁兼容性的影响有哪些?

2020-04-13 15:43:16

什么是RFID威廉希尔官方网站

?其有什么缺点?UHF频段RFID系统与900MHz无线网络的电磁兼容性分析

2021-05-31 06:57:35

的问题。另外,系统级或是设备级的电磁兼容性必须要满足某种辐射标准,这样才不会影响其他设备或装置的正常工作。许多发达国家对电子设备和仪器有严格的电磁兼容性标准;为了适应这个要求,设计者必须从板级设计开始

2010-01-29 13:06:13

产品满足电磁兼容性(EMC)标准的要求,使产品不会对系统中的其它设备产生电磁干扰。(7)为什么频谱分析仪不能观测静电放电等瞬态干扰?答:因为频谱分析仪是一种窄带扫频接收机,它在某一时刻仅接收某个频率

2016-01-20 14:09:42

转载自:http://www.cnblogs.com/CYP01/p/5330882.html一、电磁兼容为了描述电磁骚扰与电磁兼容性,需要引入许多名称术语。如:电磁兼容性(EMC

2016-03-29 21:23:53

什么叫电磁兼容性?对电子产品EMI有限制吗?可以从哪些方面采取抑制EMI的措施?电感耦合非接触式IC卡的工作频率范围和标准是什么?

2021-05-26 07:09:17

什么是电磁兼容(emc)标准为了规范电子产品的电磁兼容性,所有的发达国家和部分发展中国家都制定了电磁兼容标准。电磁兼容标准是使产品在实际电磁环境中能够正常工作的基本要求。之所以称为基本要求,也就是说

2009-03-23 17:40:37

什么是电磁兼容标准?为了规范电子产品的电磁兼容性,所有的发达国家和部分发展中国家都制定了电磁兼容标准。电磁兼容标准是使产品在实际电磁环境中能够正常工作的基本要求。之所以称为基本要求,也就是说,产品

2019-08-23 06:38:12

测试,电压波动及闪烁测试,静电放电抗扰度,射频辐射抗扰度,电快速瞬变群脉冲抗扰度,浪涌(冲击)抗扰度,射频传导抗扰度,工频磁场抗扰度,电压暂降、短时中断和电压变化抗扰度等。提高电磁兼容性的措施各种形式

2018-01-05 13:48:56

验证, 最终在原电磁兼容性设计的基础上, 通过在电源输入端增加电源滤波器、将非滤波的电连接器改为滤波电连接器后, CE102电源线传导发射电压指标最大下降了40 dBuV, RE102电场辐射发射电场强度指标最大下降了20 dBuV /m, 并顺利通过了型号电磁兼容测试, 满足了系统要求。

2015-08-06 10:27:32

电磁兼容性是指电气和电子系统及设备在特定的电磁环境中,在规定的安全界限内以设定的等级运行时,不会由于外界的电磁干扰而引起损坏或导致性能恶化到不可挽救的程度,同时它们本身产生的电磁辐射不大于检定的极限电平,不影响其他电子设备或系统的正常运行,以达到设备与设备、系统与系统之间互不干扰、共同可靠地工作的目的。

2019-05-30 07:00:28

什么是电磁兼容(EMC)?电磁兼容性设计包括哪些部分?

2021-04-21 07:05:04

在研制带处理器的电子产品时,如何提高抗干扰能力和电磁兼容性?

2021-04-02 06:21:37

。针对于北方干燥地区,产品的ESD--静电要求要很高。针对于像四川和一些西南多雷地区,EFT防雷要求要很高。如何提高电子产品的抗干扰能力和电磁兼容性?需要注意哪些事项?

2019-08-06 07:45:39

如何有效的提升电路板的电磁兼容性

2021-02-26 07:33:11

工程师们面临的电磁兼容性设计挑战有哪几个主要问题?如何确保满足电磁兼容性的要求?

2021-05-13 06:09:55

印制板上的电磁兼容性特点是什么?多层板的电磁兼容性问题有哪些?如何解决印制板设计上的电磁兼容性问题?

2021-04-25 06:52:55

如何防止和抑制电磁干扰,提高PCB的电磁兼容性 ?PCB设计流程是怎样的?如何进行PCB布线 ?

2021-04-21 07:14:56

如何防止汽车网络中出现电磁兼容性(EMC)问题?

2021-05-14 06:20:58

电磁兼容学是一门综合性学科,它涉及的理论包括数学、电磁场理论、天线与电波传播、电路理论、信号分析、通讯理论、材料科学、生物医学等。进行开关电源的电磁兼容性设计时,首先进行一个系统设计,明确以下几点

2021-11-16 06:07:43

开关电源的电磁兼容性设计与测试

2016-07-22 20:26:26

影响单片机PCB电磁兼容性设计的因素有哪些呢?对干扰措施的硬件处理方法是什么?

2022-01-26 07:55:56

在研制带处理器的电子产品时,如何提高抗干扰能力和电磁兼容性?

2019-08-07 08:26:56

电磁兼容性设计是老生常谈的话题,但在电磁环境日益复杂的今天,电磁兼容设计依然很重要,不是么?这里分享几点“过来人”总结的电磁兼容设计策略,或许这已经是您电路设计践行的准则,那就让我们一起多多分享这些设计经验,努力提高电磁兼容性,构建“和谐”电磁环境吧!

2019-05-31 08:08:46

测试中经常出现的问题,包括静电放电抗扰度试验、电快速瞬变脉冲群抗扰度试验、辐射骚扰及传导骚扰性能测试中经常发现的问题进行了分析,并提出了相应的改善手机电磁兼容性能的建议。

2019-07-25 07:20:40

来源:互联网电磁兼容一般是对电子设备在各种电磁环境中仍能够协调、有效地进行工作的能力。它能使使电子设备既能抑制各种外来的干扰,使电子设备在特定的电磁环境中能够正常工作,同时又能减少电子设备本身对其它电子设备的电磁干扰。遵循以下PCB设计技巧,可以有效的提升电路板的电磁兼容性!

2020-10-22 07:52:36

本人一名大二学生,自己之前也是经常设计一些双层或者四层的板,不过之前在画PCB时,并没有对电磁兼容性问题有太多考虑和思考。现在想对目前使用的一些双层板进行电磁兼容性的改善,希望可以得到各位前辈的指点和帮助,得到一些宝贵的经验,在此先谢谢大家。

2019-03-27 22:12:38

机动车电磁兼容的现状如何?机动车电磁兼容性测试的威廉希尔官方网站

条件是什么?机动车电磁兼容实验室的特点是什么?

2021-05-17 06:23:45

电气设备基础标准及防护等级—电磁兼容性(EMC)电磁兼容性(EMC)是指设备或系统在其电磁环境中符合要求运行并不对其环境中的任何设备产生无法忍受的电磁干扰的能力。因此,EMC包括两个方面的要求

2008-06-10 12:35:37

本帖最后由 sder1357 于 2011-10-24 09:21 编辑

系统的电磁兼容性分析模型及设计方法1 电磁干扰的途径及耦合过程1.1电磁干扰途径透过屏蔽体将干扰耦合至屏蔽体内透过

2011-10-19 19:51:44

继电保护及自动化产品电磁兼容性标准目前,在继电保护及自动化行业领域内,越来越多的生产制造企业意识到电磁兼容对产品的质量影响,电力用户对入网产品的电磁兼容性也提出了越来越高的要求。因此,像许继、四方

2008-06-10 12:34:53

电磁兼容性故障与可靠性故障并存,最典型的便是瞬态电磁脉冲冲击引起的元器件损坏,这种现象比较普遍,表面上是可靠性问题,实质上是电磁兼容问题。<br/>对故障处理的一般要求是故障

2009-10-13 10:07:00

干扰的耦合方式有哪些?影响EMC的因数是什么?印刷电路板(PCB)的电磁兼容性怪如何去设计?

2021-04-22 06:22:36

什么是电磁兼容性?电磁兼容性设计的目的是什么?印刷电路板整体布局及器件布置是怎样的?印刷电路板抗干扰常用的措施有哪些?

2021-04-20 06:15:41

电磁兼容学是一门综合性学科,它涉及的理论包括数学、电磁场理论、天线与电波传播、电路理论、信号分析、通讯理论、材料科学、生物医学等。进行开关电源的电磁兼容性设计时,首先进行一个系统设计,明确以下几点

2021-10-29 08:13:50

。 2 国内外电磁兼容性标准 电磁兼容性是指设备或系统在其电磁环境中能正常工作且不对该环境中的任何事物构成不能承受的电磁干扰的能力。国内外已有大量的电磁兼容性标准,为系统内的设备相互达到电磁兼容性制订

2016-01-14 10:54:36

同一个电器系统中彼此互无影响并可靠工作,就必须确定一个合适的干扰极限,以保证电磁干扰(EMl)辐射和电磁灵敏度(EMS)极限之间存在足够的安全容限。所以解。决汽车电器系统的电磁兼容性已成为一个重要课题

2014-12-25 10:31:51

提出了电磁兼容性研究的新内容、新课题和威廉希尔官方网站

难点。如静电放电辐射场的模拟方法和数理模型的建立;ESD产生的单次脉冲场的测试威廉希尔官方网站

与测试手段;微电子器件受ESD作用的机理;潜在性失效的实验分析方法和潜在性

2017-01-06 10:32:52

高速混合PCB板的电磁兼容性设计

2015-08-06 10:38:59

电磁干扰与电磁兼容威廉希尔官方网站

:一、电磁辐射的危害二、电磁干扰概述三、电磁敏感性四、电磁兼容性概述五、电磁兼容测量内容六、屏蔽威廉希尔官方网站

七、滤波威廉希尔官方网站

八、

2009-10-06 22:39:35 106

106 从常用的电磁兼容性基础和到一般电磁辐射以及电磁干扰的解决方案。关键词:电磁兼容,电磁干扰,滤波,接地,屏蔽,辐射,电源管理电磁兼容性定义1、概述 1.1 电子

2010-01-16 15:17:20 91

91 什么是电磁兼容(emc)标准

为了规范电子产品的电磁兼容性,所有的发达国家和部分发展中国家都制定了电磁兼容标准。电磁兼容标准是使产

2009-03-23 17:41:01 1751

1751 信息威廉希尔官方网站

设备的电磁兼容性标准

自80年代以来,我国加快了制定电磁兼容性国家标准的步伐。1988年6月发布了与国

2009-12-20 11:35:43 704

704

采用TOPSwitCh的电磁兼容性原理设计

本文运用TOP224Y构成一款30W反激变换电路,对其进行了电磁兼容分析,并在多个方面实施EMC

2010-03-06 15:10:54 804

804

从电磁兼容基本概念入手,介绍了电磁兼容的基本概念、发展历史、常用术语以及电磁兼容标准;在电磁兼容的电磁原理中,介绍了相关的电磁基本原理,电磁辐射与散射,传导耦合以及瞬态干扰;阐述了电磁兼容预测威廉希尔官方网站

,包括干扰源、敏感源以及耦合途径的数学模型,预测流程和步骤,以及相关的电磁兼容预测软件。

2016-06-03 16:16:53 34

34 1 什么是电磁兼容标准 为了规范电子产品的电磁兼容性,所有的发达国家和部分发展中国家都制定了电磁兼容标准。电磁兼容标准是使产品在实际电磁环境中能够正常工作的基本要求。之所以称为基本要求,也就是说

2017-11-24 03:22:56 557

557 本文开始介绍了电磁兼容的概念和电磁兼容的主要研究对象,其次介绍了提高电磁兼容性的措施以及电磁兼容性设计的基本原理,最后阐述了电磁兼容在电路设计中的原则和方法。

2018-04-03 14:57:33 33653

33653

为了规范电子产品的电磁兼容性,所有的发达国家和部分发展中国家都制定了电磁兼容标准。对汽车产品电磁兼容性的要求。电磁兼容标准是使产品在实际电磁环境中能够正常工作的基本要求。之所以称为基本要求,也就是说

2019-03-28 14:04:17 8160

8160 电磁兼容性是指电子设备在各种电磁环境中仍能够协调、有效地进行工作的能力。电磁兼容性设计的目的是使电子设备既能抑制各种外来的干扰,使电子设备在特定的电磁环境中能够正常工作,同时又能减少电子设备本身对其它电子设备的电磁干扰。

2019-08-15 06:38:00 1441

1441 能力(所谓电磁环境是指于给定场所的所有电磁现象包括全部时间与全部频谱的总和)。当该设备或系统能达到这要求后方能称为具有电磁兼容性。从上述说明中可以看到如果设备或系统要达到具有电磁兼容性,就一定要做到两点: (1)在电磁环境中能正常工作,亦即能抵抗或防止外来的

2020-11-25 10:28:00 1

1 电磁兼容性(Electromagneticcompatibility,EMC),《电磁干扰和电磁兼容性术语》中给出的电磁兼容性定义为:设备、分系统、系统在共同的电磁环境中能一起执行各自功能的共存状态。

2020-07-28 15:30:37 2347

2347 反激式开关电源变压器的电磁兼容性分析(电源威廉希尔官方网站

是什么期刊)- 反激式开关电源变压器的电磁兼容性分析。

2021-09-27 12:51:20 37

37 的大小及抵抗电磁干扰的能力的标准,才能使电气设备及系统间达到电磁兼容的要求。国内外大量的电磁兼容性标准为系统内的设备相互达到电磁兼容性制定了约束条件。 国际无线电干扰特别委员会(CISP)是国际电工委员会(IEC)下属的

2022-11-25 01:34:44 944

944 I/O电缆产生的共模电流是怎样影响设备电磁兼容性的? I/O电缆是指在工业控制系统中用于传输数字和模拟信号的电缆。它们在设备电磁兼容性方面扮演着重要的角色。然而,由于它们搭载着信号,I/O电缆在传输

2023-09-12 16:07:53 464

464 电磁兼容的标准分类方法EMC标准和其它大多数组织的标准体系框架类似,其采用了国际电工委员会(IEC)的标准分类方法。从大的方面说,其标准类别可分成基础标准、通用标准、产品标准,其中产品标准又可

2023-09-26 08:02:47 768

768

电磁兼容EFT群脉冲测试的实质是什么?电磁兼容性(EMC)是指电子设备在电磁环境中能够正常工作而不对周围的其他设备或系统产生干扰,并且不被它们的干扰所影响。电磁兼容性测试是确保设备在这方面达到标准

2024-01-05 08:02:43 467

467

电磁兼容性(EMC)是指电子设备在电磁环境中能够正常工作而不对周围的其他设备或系统产生干扰,并且不被它们的干扰所影响。电磁兼容性测试是确保设备在这方面达到标准的一种手段。雷卯实验室有群脉冲测试

2024-01-23 16:50:26 200

200

电子发烧友App

电子发烧友App

评论