6月17日讯 FortiGuard 实验室2018年6月12日发布报告披露了名为“PyRoMineIoT”的恶意软件。该软件不仅利用“永恒浪漫(Eternal Romance)”漏洞传播加密挖矿软件,还滥用被感染的设备以扫描易遭受攻击的物联网(IoT)设备。

FortiGuard 实验室此前就对名为 PyRoMine 的这款基于 Python 的恶意软件进行了分析,并预测该恶意软件将出现新版本,因此一直对其进行追踪。本次报告分析了升级版的 PyRoMine 恶意软件及一款类似 PyRoMine 的恶意软件 PyRoMineIoT。

升级版PyRoMine添混淆威廉希尔官方网站

据研究人员透露,PyRoMine 仍在开发当中,近期有了更新,并加入了混淆威廉希尔官方网站 ,以规避反病毒软件的检测。

升级版 PyRoMine 恶意软件托管在相同的 IP 地址上(212.83.190.122),但开发者使用 PyInstaller 将其编译成了独立的可执行文件,并继续利用漏洞库网站 Exploit Database 上的“永恒浪漫”利用代码。成功利用之后,升级版PyRoMine会下载被混淆的 VBScript。

升级版 PyRoMine 亦会设置密码为 P@ssw0rdf0rme 的默认账号,并将其添加到本地组中(管理员、远程桌面用户和用户),之后启用RDP,并添加防火墙规则允许3389端口上的流量。此外, 它还试图从系统移除旧版的 PyRoMine。

PyRoMine 使用的其中一个地址池说明,攻击者赚取了约5个门罗币。自2018年四月以来,这款恶意软件还感染了大量系统,五大感染重灾区为新加坡、印度、中国***地区、科特迪瓦和澳大利亚。

PyRoMineIoT:挖矿、感染物联网设备两不误

报告指出,PyRoMineIoT 与 PyRoMine 类似,均是基于 Python 的门罗币挖矿恶意软件。此外,这两款恶意软件均使用“永恒浪漫”漏洞进行传播。

研究人员表示,PyRoMineIoT 的威胁来自一个伪装成 Web 浏览器安全更新的恶意网站。虚假的更新经下载后为 .zip 存档文件,其包含以 C# 编写的下载器代理。这个代理会获取挖矿文件和其它恶意组件,包括一个基于 Python 的恶意软件,其利用“永恒浪漫”将下载器扩散到网络中易遭受攻击的设备上。该代理还会获取组件从 Chrome 窃取用户凭证,并通过另一个组件扫描伊朗和沙特阿拉伯使用管理员账户的物联网设备。

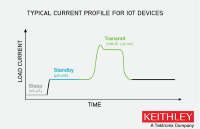

这款恶意软件可搜索易受攻击的物联网设备,但它只针对伊朗和沙特阿拉伯的此类设备。PyRoMineIoT 会将设备的 IP 信息发送至攻击者的服务器,此举可能是为进一步攻击做准备。

PyRoMineIoT 与 PyRoMine 一样,也会在被感染的系统上下载挖矿软件XMRig。研究人员检查其中一个地址池后发现,PyRoMineIoT 目前尚未获得收入,这大致是因为该恶意软件6月6日才开始传播,且是一个未完成的项目。

Fortinet 表示,PyRoMineIoT 的开发人员对加密货币挖矿十分感兴趣,同时也在试图利用物联网威胁生态系统。据研究人员预测,这种趋势短期内不会消失。只要有机会,不法分子就会继续利用易受攻击的设备赚钱。

-

物联网

+关注

关注

2909文章

44616浏览量

373158 -

加密货币

+关注

关注

21文章

4522浏览量

39688

原文标题:“永恒浪漫”威胁继续,恶意软件PyRoMineIoT瞄准门罗币

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

如何选择物联网设备的PCB威廉希尔官方网站

什么是物联网威廉希尔官方网站 ?

警告!恶意域名疯狂外联,原因竟然是……

恶意软件PyRoMineIoT瞄准门罗币 挖矿、感染物联网设备两不误

恶意软件PyRoMineIoT瞄准门罗币 挖矿、感染物联网设备两不误

评论