Hi,我是小杜。工作中听到负责固件的同事经常提到固件的"验签"过程,小杜便去了解了一下"验签"。小杜经验尚浅,如果错误,还请批评指正。

SoC的数字签名验证是指在系统启动或固件更新等关键时刻,对加载的固件或软件进行数字签名的验证过程。通过验证数字签名,系统可以确保所加载的固件或软件是经过授权和信任的,从而防止恶意代码的执行和系统启动过程的篡改。

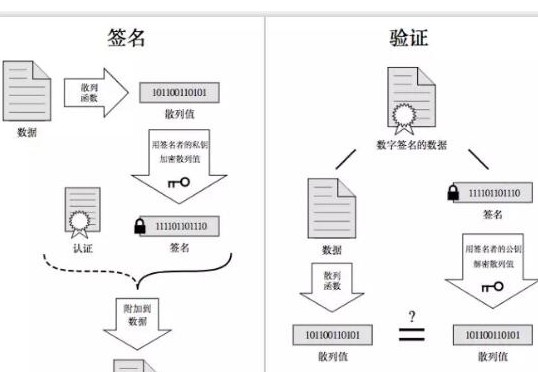

数字签名加解密过程

1. 数字签名生成:开发者使用私钥对固件或软件进行签名,并生成数字签名文件。在这个过程中,使用私钥对文件进行加密,生成数字签名。

例如一个新的固件版本"firmwawre_v2.0.bin",使用SHA-256算法,最终得到数字签名"signature.bin"。

firmware_v2.0.bin -> SHA-256 Hash -> 私钥加密 -> 数字签名

2. 数字签名存储:数字签名文件通常与所签名的固件或软件一起存储在固定位置,以便SoC在需要时进行验证。

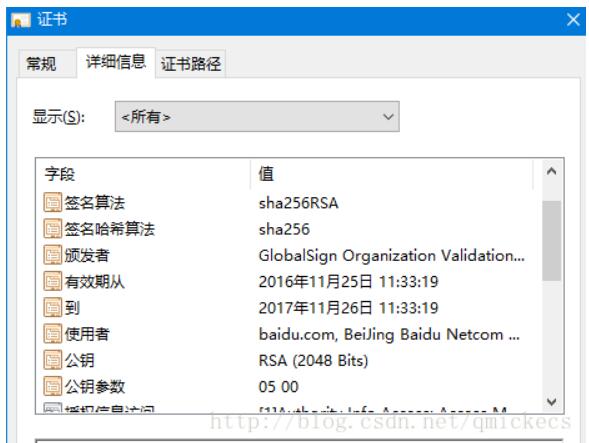

3. 公钥获取:SoC在设计和制造阶段预先存储了相应的公钥,用于数字签名的验证。公钥是由数字签名的发行者提供的,用于解密数字签名。

4. 签名验证:SoC在启动或固件更新时,加载所需的固件或软件,并获取其对应的数字签名文件。然后,使用相应的公钥对数字签名进行解密,并与加载的固件或软件进行比较。

例如用户提取固件内容"firmware_v2.0.bim"和签名"signature.bin"。

公钥解密 signature.bin -> 原始哈希值: abcdef123456... SHA-256 Hash 计算 firmware_v2.0.bin -> 新哈希值: abcdef123456... 比较原始哈希值和新哈希值 -> 匹配

数字签名验证成功(即数字签名与加载的固件或软件匹配),则系统继续执行加载的固件或软件。

数字签名验证失败(即数字签名与加载的固件或软件不匹配),则系统采取相应的措施,如停滞或进入安全模式,防止恶意代码的执行。

没有数字签名验证的可能后果

恶意固件加载:未经验证的固件可能包含恶意代码,攻击者可以通过这些固件窃取数据、破坏系统或进行其他恶意活动。

篡改风险:固件可能在传输过程中被篡改,导致设备运行不可靠或出现安全漏洞。

版本控制问题:没有数字签名验证,难以确保设备运行的是经过认证的最新固件版本,可能导致兼容性和功能性问题。

系统崩溃或故障:不正确或恶意修改的固件可能导致设备无法正常工作,甚至彻底崩溃。

安全合规性问题:许多行业有严格的安全合规性要求,未进行数字签名验证的设备可能无法满足这些要求,导致法律和监管问题

这个机制和Github上的公钥和私钥加密类似,只是具体方式和应用不同。SoC固件通过验证数字签名,可以确保所加载的固件或软件的可信性和完整性,防止系统受到未经授权的修改或恶意代码的执行。

-

芯片

+关注

关注

455文章

50791浏览量

423484 -

soc

+关注

关注

38文章

4165浏览量

218227 -

代码

+关注

关注

30文章

4787浏览量

68589

原文标题:【SoC】芯片固件(firmware)安全保障 - 数字签名验证

文章出处:【微信号:小杜的芯片验证日记,微信公众号:小杜的芯片验证日记】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

驱动程序数字签名工具 (制作数字签名工具)

数字签名方案的同底构造攻击

什么是数字签名?如何去实现呢

基于椭圆曲线的数字签名和代理数字签名

基于FPGA的ECC数字签名方案优化设计

什么是数字签名?

数字签名,什么是数字签名

什么是数字签名算法(DSA)

什么是数字签名标准(DSS)

一种新型ELGamal数字签名方案

区块链数字签名的好处是什么

数字签名威廉希尔官方网站 的应用

SoC的数字签名加解密过程

SoC的数字签名加解密过程

评论