本期讲解嘉宾

本期讲解嘉宾

勒索软件攻击,一种经久不衰的威胁,依然让全球企业倍感恐慌

万物相生相成,数字化转型提高了生产效率,但也给攻击者提供了更多的机会和手段,增加了网络安全风险。在勒索软件即服务(RaaS)、匿名化加密货币支付、大模型加持下的高级勒索样本生成和敲诈勒索带来的暴利的助力下,勒索软件攻击已经成为最成功的网络犯罪商业模式之一。

2022年至今,根据华为安全智能中心监测,全网每周收集捕获的勒索软件攻击样本可达百万量级,勒索软件网络传播次数可达上千次,且有持续稳定增加趋势,影响面从企业到关键基础设施,从业务数据安全到国家安全与社会稳定。

从华为乾坤安全服务现网运营和安全报告公开披露的数据看,相比较于2022年以前的勒索软件攻击,勒索软件攻击威廉希尔官方网站 呈现出新趋势:

-

编程语言开始转向更安全、高效的Rust、Go、.Net,且跨平台勒索成为一个主流趋势,据华为乾坤安全服务团队统计,有20+流行的勒索软件家族支持跨平台勒索。

-

高级勒索软件攻击越来越倾向于结合高危应用程序漏洞攻击,并使用无文件攻击威廉希尔官方网站 ,例如近期频发的Tellyouthepass、ESXiArg和Magniber家族等。

很多企业总是抱着侥幸的心态,觉得勒索防御与我无关。华为勒索攻击态势分析报告表明,勒索病毒就像潜伏在我们身边的病毒一样,随时可能袭击企业的关键资产和核心数据。很多企业都曾经遭受过这种攻击,但不是所有的案例都被曝光出来,对于没有中招的企业,往往会忽视警示。所以针对勒索防御,无论甲方还是乙方都应该修正一条经验法则:不再只考虑勒索软件攻击是否发生,而是要考虑它何时会发生以及发生多少次,才能以正确的姿态在这场攻防无限游戏中与勒索软件攻击长期共舞。

02勒索软件攻击防御为何困难重重

勒索软件的本质是破坏数据完整性,它可以获取文件或系统的控制权限,并阻止用户控制这些文件或系统,导致企业核心业务停摆,直到受害者支付赎金以换取解密密钥,该密钥允许用户恢复被程序加密的文件或系统。

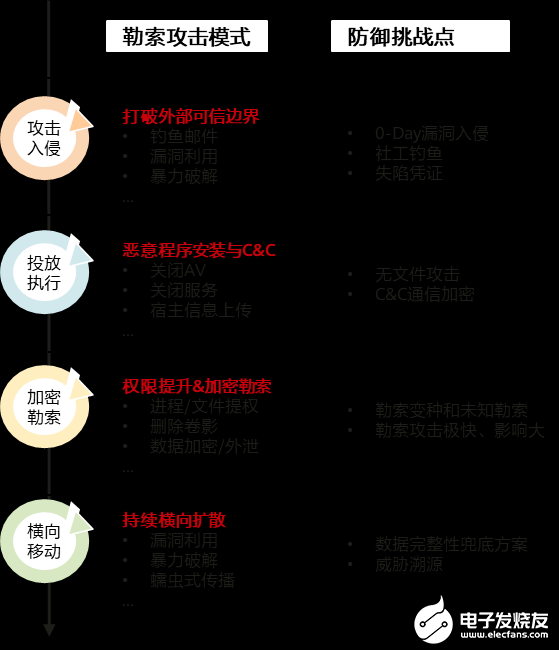

一般来说,勒索软件攻击链条分成如图1-1所示的四个关键步骤:攻击入侵、病毒投放&执行、加密勒索、横向移动影响更多更重要的主机。将整个攻击链条映射到Mitre ATT&CK框架中发现,70%以上的攻击行为点发生在终端侧,故终端是勒索防御的主战场。

图1-1勒索软件攻击链条

传统的防御手段面对如此复杂的勒索攻击链条往往束手无策,原因在于企业单位和攻击者之间的攻防对抗是不对等的,对攻击方来说1%的攻击成功等于攻击100%成功,对防守方来说即使做到了 99% 的防守成功,有 1% 被突破也等于防守 100% 失败,因此防御难度远远大于攻击,针对高级勒索软件攻击有如下挑战:

-

绝大多数终端安全防护方案主要针对投放阶段的文件建立有效防御,对于一些漏洞攻击、进程注入、脚本执行等无文件攻击手段该如何有效处理?攻击者为了控制目标系统往往采用更加隐蔽的加密通信威廉希尔官方网站 ,检测难度指数级上升,如何有效应对?

-

勒索病毒问世34年,很多终端安全防护方案基本可以做到已知勒索病毒的防护,真正的难点是如何防御勒索变种和未知勒索软件。TOP100流行勒索软件家族沙盒运行发现80%的样本从开始运行到开始加密的时间窗在5分钟内,且平均加密速度在30MB/秒以上,面对如此闪电速度的勒索软件攻击,防御方案如何做到数据完整性保护?

-

勒索软件攻击链条如此复杂,如何全面还原勒索攻击入侵链路,证明已经控制、根除、恢复勒索攻击带来的影响,并有效加固避免再次遭受勒索软件攻击呢?

03华为端边云协同多层次高级勒索防御方案

针对高级勒索软件攻击的上述挑战,华为勒索防御团队认为需要站在攻击者的角度分析战术、拆解攻击招式,首先我们来看攻击者的两个主要特点:

01

攻击者也会考虑投入产出比,为了快速拿到赎金或形成威慑,攻击和加密速度极快。

02攻击者通过恢复用户核心业务数据来获取赎金,攻击者一定会加密用户业务数据。

针对第一个特点,我们主要的应对理念是防御前移,建立分层防御网且实时防御,尽早断开攻击者的入侵链路,降低攻击者ROI(Return-on-investment,投资净利率),不断增加攻击者的成本和难度。从基于NDR(Network Detection and Response,网络威胁检测与响应)的高级入侵线索发现(如0-Day漏洞利用),到XDR(Extended Detection and Response,可扩展威胁检测与响应) IOA(Indicator of Attack,攻击指标)高级威胁检测引擎实现勒索加密前阻断,再到文件加密攻击拦截,每一环节的防御机制均为上一环节防御机制的防御兜底,缓解勒索软件攻击带来的影响。

针对第二个特点,我们需要抓住勒索软件攻击的不变量“文件加密攻击”,通过主动诱捕威廉希尔官方网站 加快攻击意图显现并在加密用户核心数据前处置威胁实体,在“用户数据早晚会被加密”的假设下为用户提供加密文件恢复兜底方案,稳定恢复到加密前的状态,确保用户数据零损失。

为了彻底控制、根除、恢复勒索软件攻击带来的影响,我们需要通过攻击可视化威廉希尔官方网站 和深度溯源威廉希尔官方网站 直接还原攻击入口,助力定位根因,构建完整攻击故事线,发现真实攻击意图,复盘企业信息系统弱点,多层次修复攻击面,构建更完善的勒索防御体系。图1-2为华为高级勒索防御方案的核心威廉希尔官方网站 。

图1-2高级勒索防御方案核心威廉希尔官方网站

以下对勒索防御方案的核心威廉希尔官方网站 展开阐述:

NDR高级入侵线索发现:察微以知著,寻踪于“无形”

边界突破是未知勒索软件进入目标系统的关键环节,外联C&C通信是控制目标系统的重要手段,传统的IPS/IDS仅能解决已知攻击检测,例如:N-day漏洞、常规暴力破解、已知家族C&C信息等,面对0-Day漏洞和占比日益增加的加密流量攻击却束手无策,华为NDR团队创新采用三层防御方案有效应对:

-

无监督学习+细粒度动态特征基线+统计分析发现0-Day漏洞线索、未知加密流量攻击线索,不依赖任何标签,由安全资深专家和数学家、AI科学家领域知识深度融合,基于场景化建模的思路,利用30+统计工具、孤立森林、极值理论等方法,将已知攻击场景(20+)的数据泛化到未知行为发现,从而全面发现攻击线索。目前,已经累计开发了50+异常检测模型。

-

因果关联分析 + 监督树算法 + 统计分析进行事件建模,从海量的告警中识别隐蔽攻击,例如:代码执行漏洞、慢速暴破等,精度可达99.9%。

-

风险传播算法 +行为相似度模型进行关系建模,持续发现类似的攻击模式和受害基础设施。

IOA高级威胁检测引擎:料敌于机先,觅敌于“无痕”

对于绕过边界防御的勒索软件攻击,华为XDR IOA行为检测引擎毫秒级实时检测终端上的异常行为模式,通过华为独创的内存威胁溯源图与网络侧的攻击线索实时深度联动,通过泛化能力极强的图因果关联模型、时序关联模型、时间关联模型、统计关联模型等精准研判0-Day漏洞利用成功、powershell攻击投递、钓鱼入侵成功等高级无文件攻击场景,并精准识别威胁子图、威胁实体,通过XDR与网关、终端联动毫秒级切断攻击执行链路,当前已累计模型15+,精度95%+。

对于已经执行起来的勒索软件载体,同样通过独创的内存溯源图,通过启发式的方式锁定威胁根节点,组合400+流行勒索软件家族专家深度分析,高维度泛化抽象+大数据挖掘的关键因果链条,叠加信任传播算法和华为第三代静态文件检测引擎,可有效实现对勒索软件变种和未知勒索软件加密前的实时精准研判,并基于威胁根节点毫秒级自动处置攻击链条,缓解勒索软件攻击带来的影响。

在华为乾坤未知勒索软件攻击测评中,近百万勒索软件样本,在400+主流的勒索软件家族上通过勒索软件加密前的行为特征可有效支撑近90%的勒索软件攻击研判,现网运行半年无误报,半年后采用1000个流行勒索软件样本评测,检出率下降不到5%。

内核主动诱捕威廉希尔官方网站 :虚实逆攻守,引剑斩邪魔

正如前文所述,文件攻击(加密、破坏等)是勒索攻击的不变量,也是整个勒索攻击检测链条上的兜底环节,是在勒索动态攻防对抗上保持优势的关键“一招”。

为了从战术上扭转攻防对抗的不对等性,变被动为主动,华为终端检测与响应EDR产品基于内核级主动诱捕威廉希尔官方网站 ,在用户正常办公和业务无感知状态下全天候自动守护,保护客户关键数据资产免受损失。那么,华为终端检测与响应EDR产品如何做到这一点呢?

-

诱捕部署拦截攻击必经之路,捕获勒索加密第一跳:基于400+流行勒索软件家族攻击模式深度研究和用户办公行为模式学习,勒索专用静态+基线动态诱饵,勒索软件文件攻击发动即感知。

-

诱捕全面数据采集,打破攻击透视能力天花板:感知诱饵多维度细微变化,勒索攻击透视无死角。

-

内核级快速精准研判,锁定威胁实体:基于AI的海量勒索文件攻击模式挖掘算法,实时精准研判,有效区分勒索攻击和用户正常操作。

-

内核级毫秒级处置,用户数据接近零损失:基于终端内存图锁定恶意进程链,第一时间发起勒索攻击阻断动作,将用户数据风险降至最低。

在华为乾坤未知勒索攻击测评中,基于主动诱捕威廉希尔官方网站 ,华为终端检测与响应EDR产品对未知勒索文件攻击覆盖率可达99.99%,毫秒级处置响应,现场平均被加密文件数3.07,结合轻量级备份恢复机制,保障用户关键数据资产零损失。

跨域攻击链还原:问君来时路,一键寰宇清

前面所述主要目标是如何及时切断整个勒索软件攻击的入侵链路,缓解勒索软件攻击带来的影响,为了全面控制、根除、恢复攻击带来的负面影响,还需要还原整个攻击链路,这是防御闭环的最后一步。当前随着操作系统组件日趋复杂,攻击者的对抗和逃逸手段也日趋多样化、隐秘化,攻击链路的关键要素往往散落在多个数据域(进程、文件、系统服务、计划任务、网络连接、数据包等),呈现出碎片化的分布,给完整攻击链路还原带来巨大挑战。

为应对上述挑战,自动揭示完整攻击链路,帮助客户一键完成深度清理并看清攻击入口,降低安全运营繁重的人力投入,华为XDR做出如下创新:

-

跨终端、异构数据时空关联还原事件全貌:勒索软件攻击不是一次性完成的,它们会在各个路径上都留下痕迹,通常以网络、终端为主,要全面遥测这些数据并在一个工作界面进行攻击故事线关联,构建完整可视化进程链。

-

构建攻击逃逸知识库以有效应对攻击路径碎片化:覆盖计划任务滥用、系统服务滥用、恶意代码注入、漏洞利用等多种复杂攻击场景,并通过攻击语义关联威廉希尔官方网站 进行攻击溯源增强,提供完整的可视化进程链。

-

从终端失陷溯源可视化、攻击影响面可视化、完整攻击故事可视化等多视角提供每个威胁攻击过程的高度可视化,成为安全运营效率提升的利器。

-

结合威胁信息、漏洞信息、沙箱等,组合IOA+IOC(Indicator of Compromise,失陷指标)+AI+UEBA(User and Entity Behavior Analytics,用户和实体行为分析)等全面精准研判攻击,实现70%以上的威胁一键自动处置,并以可视化的方式定位根因,包括:攻击者从哪里来?攻击者整个入侵链路地图是什么?攻击者都干了哪些坏事?攻击者是否还有潜伏?攻击者是否取得更多权限?我们还需做什么才能彻底根除、修复勒索软件攻击带来的影响?

加密文件恢复:运行轻如燕,守护稳如山

正如2014年上映的德国惊悚电影《我是谁:没有绝对安全的系统》中的名言“没有绝对安全的系统”所表达的含义一样,我们应当假设企业迟早会遭遇勒索软件攻击,更何况勒索软件加密速度如此之快(LockBit家族可在4分钟加密10万个文件)。为了确保数据零损失,华为终端检测与响应EDR产品内置终端轻量级备份恢复机制作为兜底方案,可在检测到勒索攻击后,将被加密文件恰好恢复至加密前的状态并清理勒索信等垃圾文件,实现无损回滚,核心威廉希尔官方网站 如下:

-

文件破坏全场景覆盖:克服高难度的内核态开发挑战,在内核层监控勒索病毒对文件的所有细粒度动作,并抽象到备份逻辑,融入驱动程序。

-

勒索病毒全进程链回滚:全面覆盖勒索病毒的多进程加密行为,支持全进程链回滚,内置复杂的精细化文件回滚顺序机制,支持勒索病毒全进程链自动化逆修改。

-

轻量灵活:备份单文件时长<10ms,单终端内存<5M,CPU无感知。此外,不仅内置对100多种重要文件的保护,用户还可以自行添加需要备份的文件类型,设定备份区位置,备份区占用比等,易用性优秀。

相比业界其他勒索备份方案,华为终端检测与响应EDR产品将检测和备份解耦,克服了漏检/误写、断电场景下内容丢失问题,且具备如下优势:

-

事件驱动机制,存储资源占用少。

-

实时备份,无文件版本差异。

-

联动检测,自动恢复,无需用户手工操作。

04结束语:全面赋能,共促创新

未来的勒索软件攻击还将持续演进,并且增长速度也会更快,攻击的目标和形势不断变化,防御对抗将是长期性的。针对高级勒索软件攻击防御,仍需借助端边云协同,分层构建防御网,将核心的防御逻辑、攻防知识、能力,流程化、智能化、自动化,同时动态更新特征和算法保持威胁主动感知的灵敏度。

同时为了共同抵抗这项威胁,还需要全行业携手合作,共同推动创新,赋能企业安全防御能力。我们需要加强对勒索攻击的认知和理解,不断提升安全意识和技能,采用最先进的安全威廉希尔官方网站 和工具,建立完善的安全体系。同时,我们也需要加强信息共享和合作,共同应对勒索攻击的挑战。只有通过全行业的共同努力,才能够有效地抵御勒索攻击,保障企业的安全和稳定发展,打赢这场持久战。

-

华为

+关注

关注

216文章

34427浏览量

251616

原文标题:华为安全大咖谈 | 华为终端检测与响应EDR 第04期:如何对高级勒索攻击说“不”

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

华为荣获最佳网络安全解决方案金奖

【即将开始】OpenHarmony城市威廉希尔官方网站 论坛——第11期(香港站):智能终端操作系统威廉希尔官方网站 与国际化生态构建

OpenHarmony城市威廉希尔官方网站 论坛第11期(香港站)【智能终端操作系统威廉希尔官方网站 与国际化生态构建】大咖齐聚

大咖说 | 英飞凌×ETG×RT-Thread 共同探讨AI时代下的MCU生态合作

同风起,耀星河!华为携手伙伴一起创造无限可能

国产网络安全主板在防御网络攻击中的实际应用

华为助力电信安全公司和江苏电信实现DDoS攻击“闪防”能力

波音遭遇勒索软件攻击,拒付2亿美元赎金

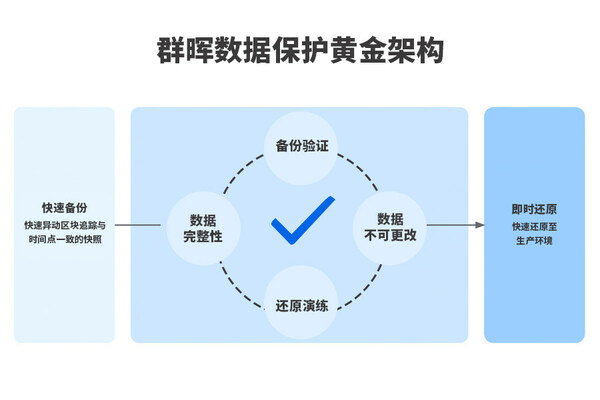

应对勒索病毒,群晖数据保护黄金架构,多维度保护企业安全

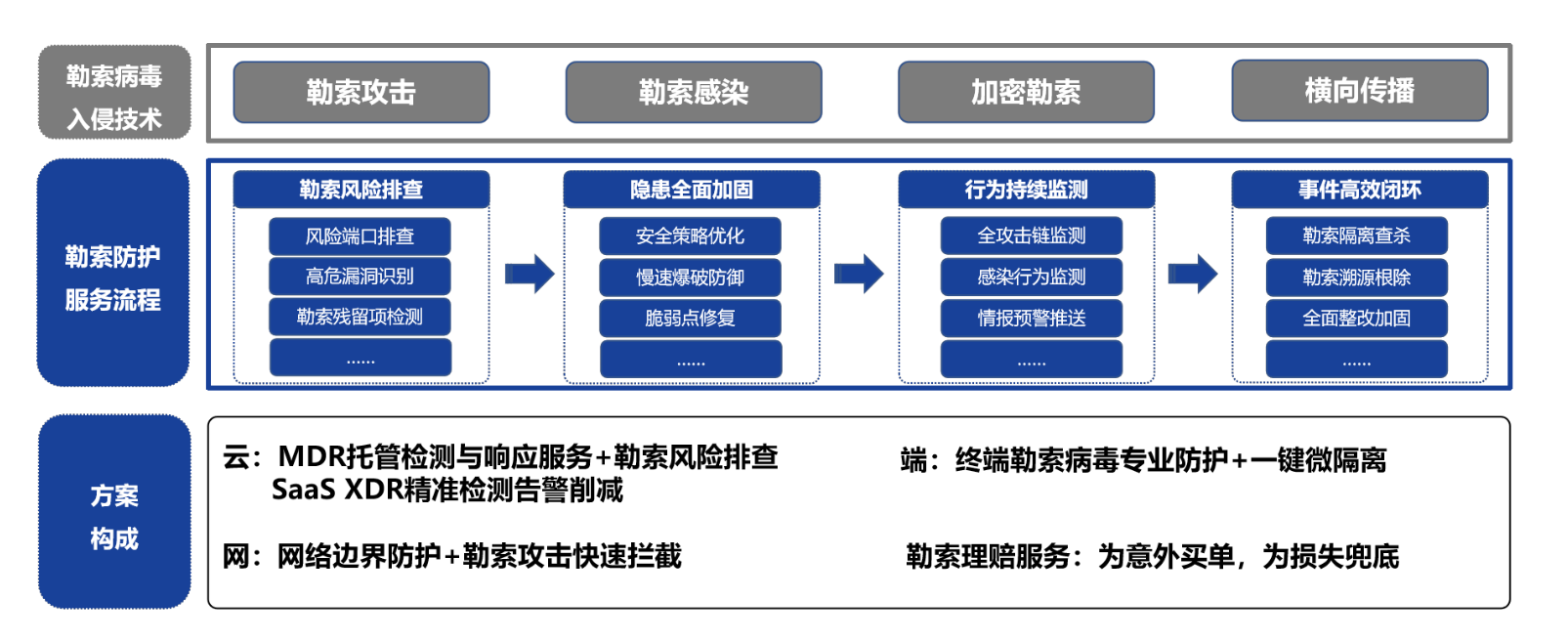

勒索病毒防护解决方案---预防、监测、处置、理赔,实现全面网络安全

使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

华为安全大咖谈 | 华为终端检测与响应EDR 第04期:如何对高级勒索攻击说“不”

华为安全大咖谈 | 华为终端检测与响应EDR 第04期:如何对高级勒索攻击说“不”

评论