防火墙

1、基础

(1)防御对象:授权用户;非授权用户

(2)含义:

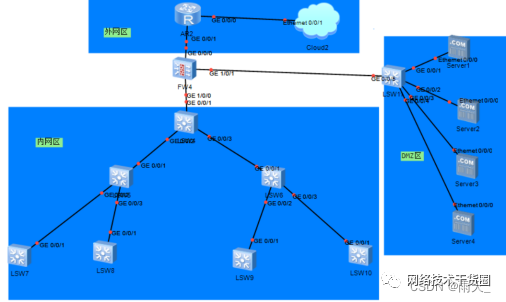

防火墙是一种隔离(非授权用户所在区域间)并过滤(对受保护网络中的有害流量或数据包)的设备 --- 在网络拓扑中,一般在核心层的边界

(3)防火墙区域:

根据安全等级来划分

区域拥有不同的安全等级,内网(trust)一般100(满分),外网(untrust)一般是0-1,DMZ一般是50

(防火墙的视角为不同区的视角)(防火墙既可以做交换,又可以做路由)

2、防火墙的发展

(1)包过滤防火墙 --- 访问控制列表威廉希尔官方网站 (ACL) --- 三层威廉希尔官方网站

简单,速度慢 --- 逐包检测

检查的颗粒度粗 -- 5元组(源地址,目的地址,协议,源端口,目的端口)

(2)代理防火墙 --- 中间人威廉希尔官方网站 --- 应用层

降低包过滤颗粒度的一种做法,区域之间通信使用固定设备,一般使用代理服务器

代理威廉希尔官方网站 只能针对特定的应用来实现,应用间不能通用

威廉希尔官方网站 复杂,速度慢

能防御应用层威胁,内容威胁

(3)状态防火墙 --- 会话追踪威廉希尔官方网站 (session) --- 三、四层

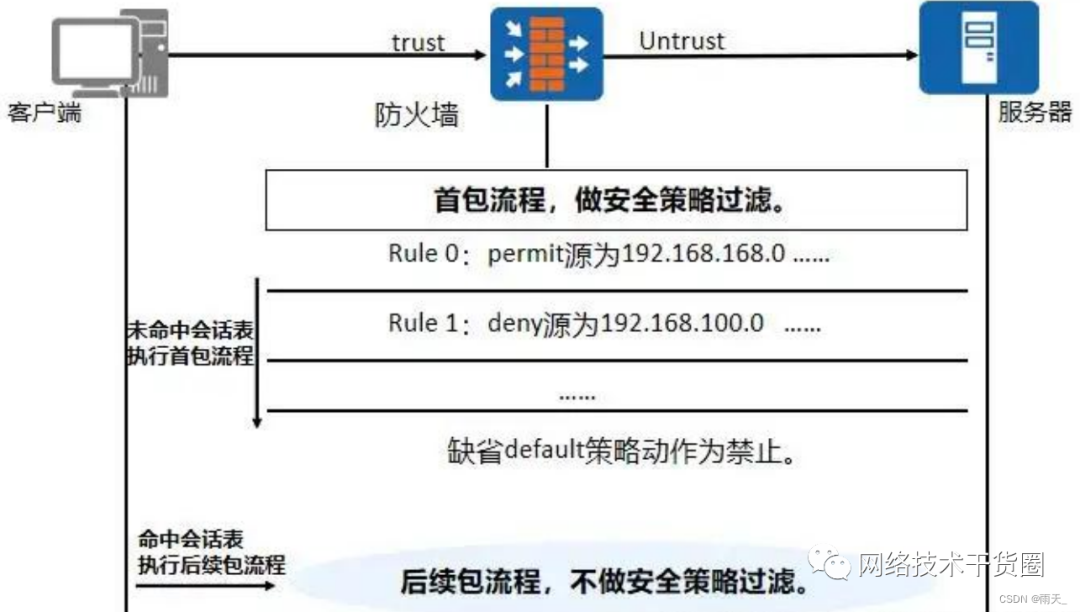

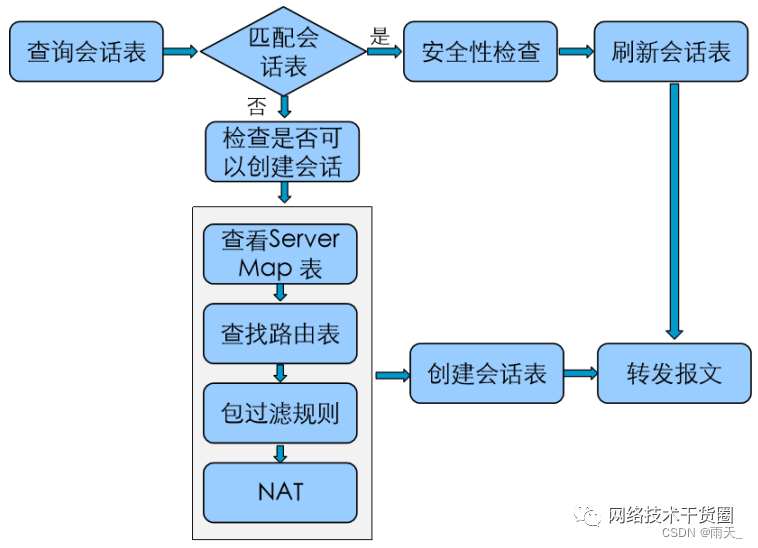

在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。会话表可以用hash来处理形成定长值,使用CAM芯片处理,达到交换机的处理速度

首包机制

细颗粒度

速度快

<1> 会话追踪威廉希尔官方网站 :防火墙使用会话追踪威廉希尔官方网站 可以把属于这个流的所有包识别出来。(流相当于会话)

<2> 会话表:记录5元组,还有用户

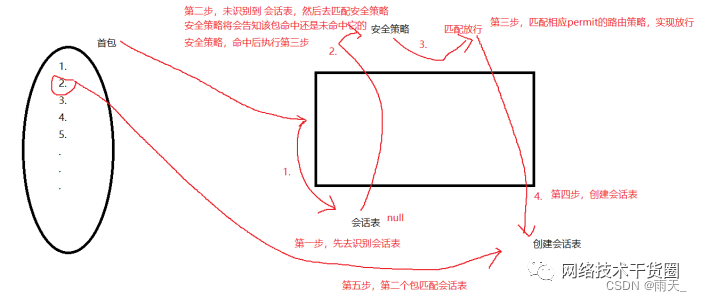

<3> 首包匹配 --- 策略表;转发匹配 --- 会话表

ACL威廉希尔官方网站 关注流量的全方向,防火墙的安全策略只需要考虑首包。

查询和创建会话:

防火墙不会为重传的包生成一个会话表:

[1] 首包可匹配策略,然后策略可创建会话表。若首包成功创建会话,第二个包由目标IP返回。第三个包在会话老化时间过后才进入防火墙,将会被丢弃。此时将发第四个重传的包,无法通过。

[2] 只有第一个包(时间上的第一个;会话开始的第一个)才可建立会话,后面的包无法建立会话

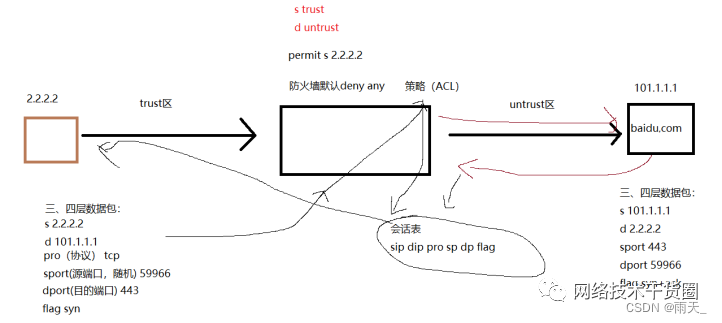

例1:状态防火墙工作流程

(防火墙默认deny any。一般将防火墙基础的路由交换功能做完后,需做放行处理)

文字描述:

[1] PC端在trust区发出数据包,首包来到防火墙。防火墙默认拒绝所有,首先查看路由策略(ACL---逐条匹配),匹配关于2.2.2.2的路由,关于2.2.2.2的策略是permit。

[2] 只要路由策略放行,防火墙会为该流量创建一个会话表(session)。(会话:和目标通信的一系列连续的包)

[3] 流量从防火墙出去到达baidu.com后,然后返回防火墙。到达防火墙,先查看会话表。若流量属于这个会话表,将会转发到目标IP地址2.2.2.2。

(首包匹配策略,策略创建会话表,后续直接通过会话表来实现通行)

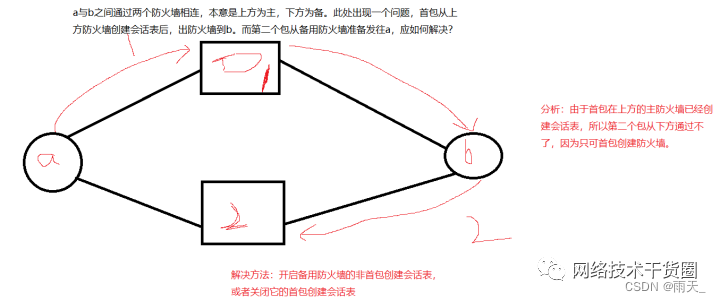

例2:问题解决

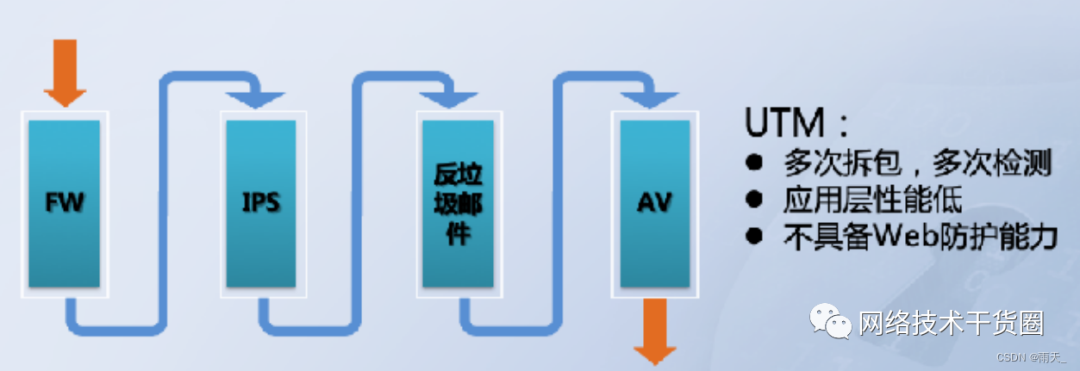

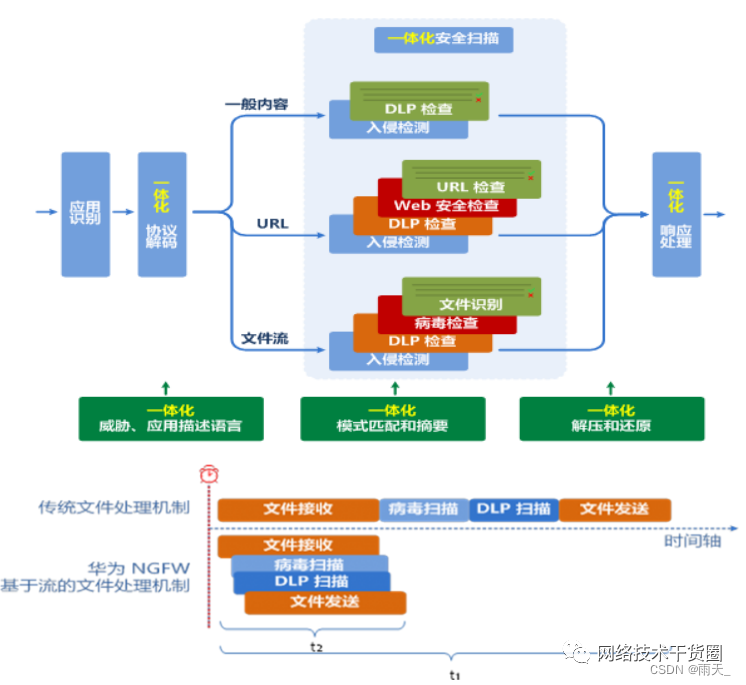

(4)UTM(统一威胁管理) --- 深度包检查威廉希尔官方网站 --- 应用层(串接式检查)

将原来分散的设备进行统一管理,有利于节约资金和成本

统一有利于各设备之间协作

设备负荷较大,检查也是由逐个模块完成的,速度慢

(5)NGFW(下一代防火墙) --- 现代防火墙

<1> 说明:Gartner(IT咨询公司)将NFGW看做不同信任级别的网络之间的一个线速(wire-speed)实时防护设备,能够对流量执行深度检测,并阻断攻击

<2> NFGW必须具备以下几个能力:

传统防火墙功能

IPS与防火墙得到深度集成

应用感知和全栈可视化 --- (识别并展示出流量所属类别和路径)

利用防火墙以外的信息,增强管控能力

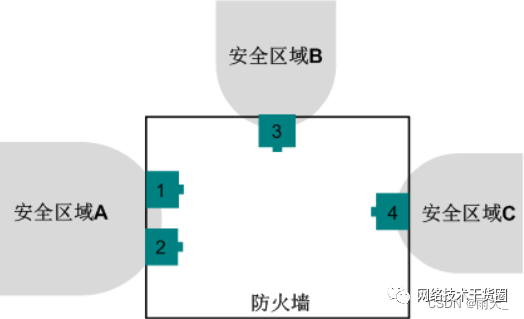

3、防火墙区域

(1)区域的作用:

安全策略都基于区域实施

同一区域内部发生的数据流动是不存在风险的,不需要实施任何安全策略

不同区域之间发生数据流动,才会触发设备的安全检查,并实施相应的安全策略

一个接口只能属于一个区域,而一个区域可以有多个接口

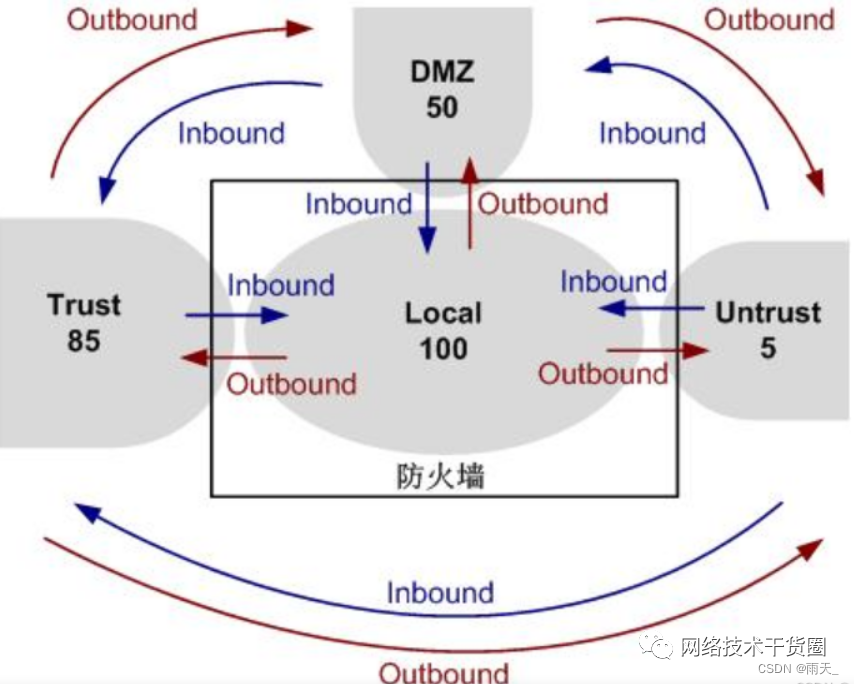

(2)优先级的作用

每个安全区域都有自己的优先级,用1-100的数字表示,数字越大,则代表该区域内的网络越可信。报文在两个安全区域之间流动时,我们规定:报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。报文在两个方向上流动时,将会触发不同的安全检查。

(3)区域划分:

<1> DMZ区域:

两个防火墙之间的空间被称为DMZ。与Internet相比,DMZ可以提供更高的安全性,但是其安全性比内部网络低

服务器内外网都可以访问,但是依旧与内网隔离

<2> Trust区域:

可信任的接口,是局域网的接口,此接口外网和DMZ无法访问。外部和DMZ不能访问trust口

<3> Untrust区域:

不信任的接口,此接口是用来接internet的,这个接口的信息内网不接受。可以通过untrust口访问DMZ,但不能访问trust口

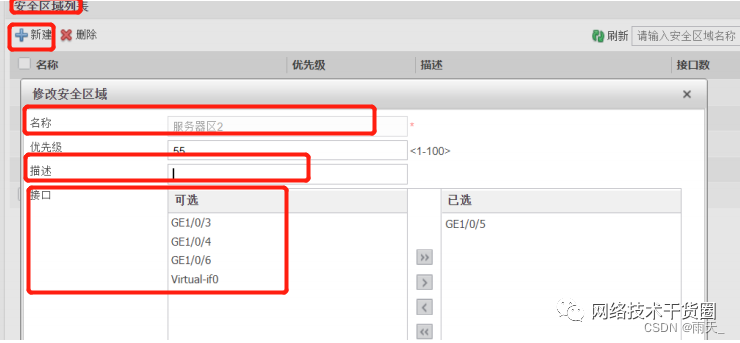

(4)新建区域和接口划入区域

<1> 新建区域

<2> 接口划入区域:

(5)扩展:

域基本分为:local、trust、dmz、untrust这四个是系统自带不能删除,除了这四个域之外,还可以自定义域

域等级local>trust>dmz>untrust,自定义的域的优先级是可以自己调节的

域与域之间如果不做策略默认是deny的,即任何数据如果不做策略是通不过的,如果是在同一区域的就相当于二层交换机一样直接转发

当域与域之间有inbound和outbound区分,华为定义了优先级地的域向优先级高的域方向就是inbound,反之就是outbound

4、防火墙接口及模式设置

(1)图形化配置

<1> 开启网卡:

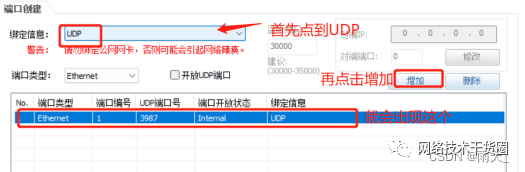

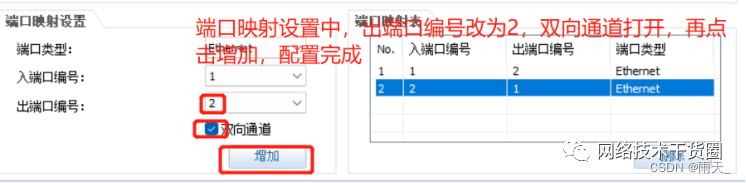

<2> 设置ensp云:

<3> 防火墙配置:

1> 将防火墙的GE 0/0/0接口与云服务连接(每个厂商的防火墙都有一个管理口,华为默认管理口是G0/0/0)

2> 配置防火墙接口IP(与云同网段)以及放通所有协议

Username:admin---默认用户名是admin Password:---默认密码是Admin@123 Thepasswordneedstobechanged.Changenow?[Y/N]:y---一般首次登入必须修改密码 Pleaseenteroldpassword: Pleaseenternewpassword: Pleaseconfirmnewpassword: [USG6000V1-GigabitEthernet0/0/0]disth # interfaceGigabitEthernet0/0/0 ipaddress192.168.0.1255.255.255.0---默认ip地址为192.168.0.1,修改ip地址和回环网卡同一网段 [USG6000V1-GigabitEthernet0/0/0]ipadd169.254.7.1---修改ip地址 [USG6000V1-GigabitEthernet0/0/0]disth # interfaceGigabitEthernet0/0/0 ipaddress169.254.7.1255.255.255.0---修改成功 (图形化登录使用https协议登录的,所以需将协议放通) [USG6000V1-GigabitEthernet0/0/0]service-manageallpermit---此处放通所有协议

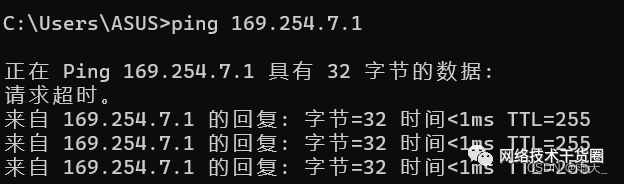

3> 测试:

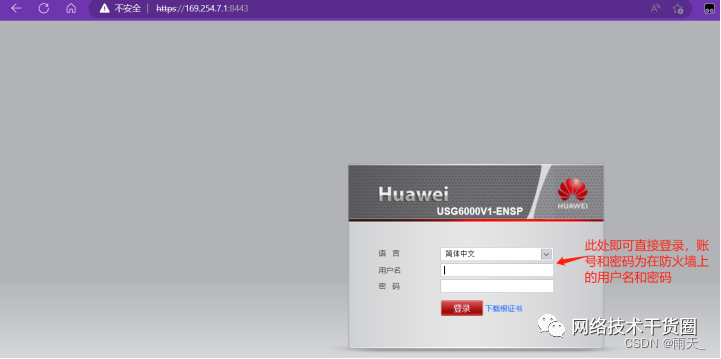

<4> 登录防火墙图形化界面

通过ip地址登入:https://IP:8443

1> 继续访问

2> 登入

3> 登入成功

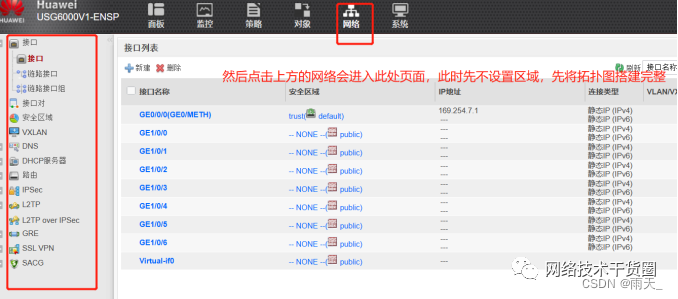

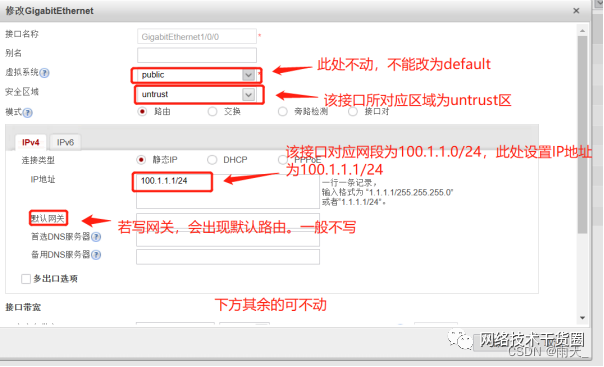

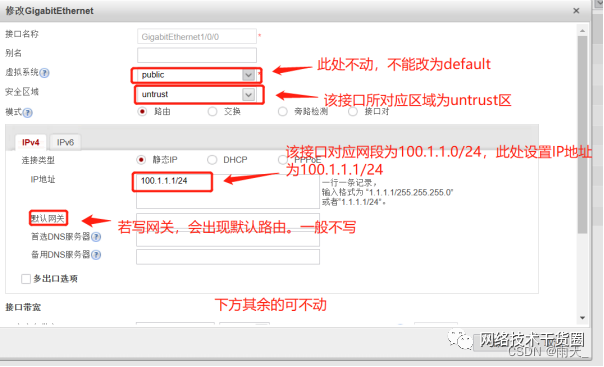

(2)接口模式配置

<1> 将接口加入区域:

法1:

法2(此处将接口划入区域顺便配置接口IP):

<2> 配置接口IP:

(3)接口对

有些厂商将接口对称为 --- 虚拟网线

5、防火墙策略

(1)定义与原理

定义:网络的攻击,但是同时还必须允许两个网络之间可以进行合法的通信

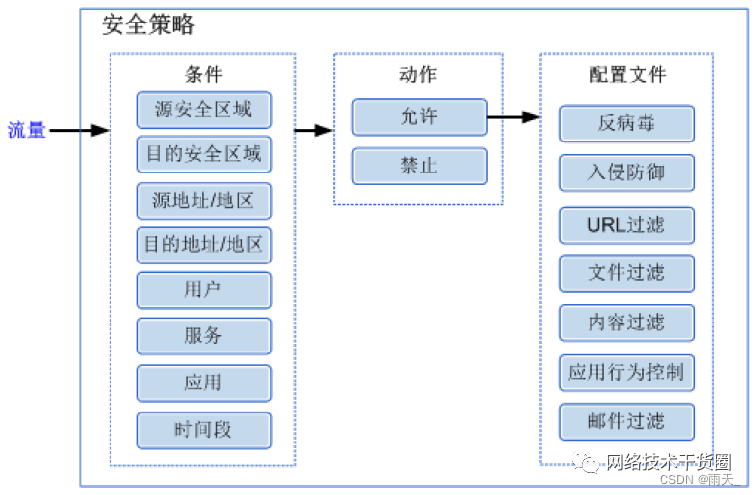

原理:防火墙的基本作用是保护特定网络免受“不信任”的安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略,作用就是对通过防火墙的数据流进行检验,符合安全策略的合法数据流才能通过防火墙

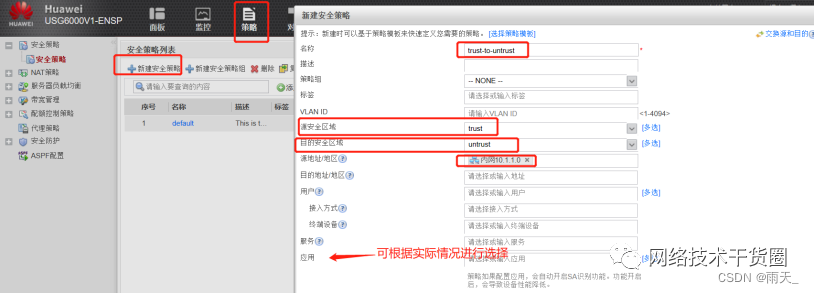

(2)安全策略配置

(3)安全策略工作流程

审核编辑:彭菁

-

通信

+关注

关注

18文章

6029浏览量

135969 -

服务器

+关注

关注

12文章

9139浏览量

85377 -

防火墙

+关注

关注

0文章

417浏览量

35610 -

数据包

+关注

关注

0文章

261浏览量

24389

原文标题:一文带你了解安全防御 --- 防火墙,非常详细!

文章出处:【微信号:网络威廉希尔官方网站 干货圈,微信公众号:网络威廉希尔官方网站 干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

防火墙的主要功能及发展

防火墙的主要功能及发展

评论