工具介绍

capa 检测可执行文件中的功能。您针对 PE、ELF、.NET 模块或 shellcode 文件运行它,它会告诉您它认为该程序可以做什么。例如,它可能表明该文件是后门、能够安装服务或依赖 HTTP 进行通信。

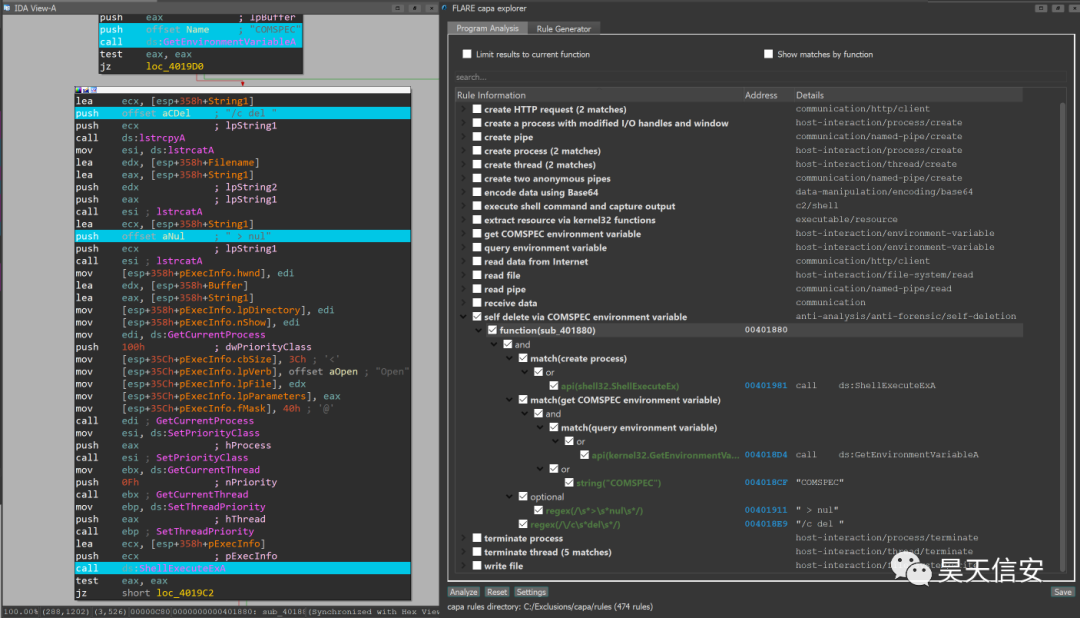

工具使用针对未知二进制文件 ( suspicious.exe) 运行 capa,该工具报告该程序可以发送 HTTP 请求、通过 XOR 和 Base64 解码数据、安装服务并生成新进程。总而言之,这让我们认为这suspicious.exe可能是一个持久的后门。因此,我们的下一个分析步骤可能是在沙箱中运行suspicious.exe并尝试恢复命令和控制服务器。通过传递-vv标志(非常详细),capa 准确报告在哪里找到了这些功能的证据。这至少有两个原因:- 它有助于解释为什么我们应该相信结果,并使我们能够验证结论,并且

- 它显示了经验丰富的分析师可以使用 IDA Pro 研究二进制文件中的哪些位置

$ capa.exe suspicious.exe -vv

...

execute shell command and capture output

namespace c2/shell

author matthew.williams@mandiant.com

scope function

att&ck Execution::Command and Scripting Interpreter::Windows Command Shell [T1059.003]

references https://docs.microsoft.com/en-us/windows/win32/api/processthreadsapi/ns-processthreadsapi-startupinfoa

function @ 0x4011C0

and:

match: create a process with modified I/O handles and window @ 0x4011C0

and:

number: 257 = STARTF_USESTDHANDLES | STARTF_USESHOWWINDOW @ 0x4012B8

or:

number: 68 = StartupInfo.cb (size) @ 0x401282

or: = API functions that accept a pointer to a STARTUPINFO structure

api: kernel32.CreateProcess @ 0x401343

match: create pipe @ 0x4011C0

or:

api: kernel32.CreatePipe @ 0x40126F, 0x401280

optional:

match: create thread @ 0x40136A, 0x4013BA

or:

and:

os: windows

or:

api: kernel32.CreateThread @ 0x4013D7

or:

and:

os: windows

or:

api: kernel32.CreateThread @ 0x401395

or:

string: "cmd.exe" @ 0x4012FD

...

capa 使用一组规则来识别程序中的功能。这些规则很容易编写,即使对于逆向工程新手来说也是如此。通过编写规则,您可以扩展 capa 识别的功能。在某些方面,capa 规则是 OpenIOC、Yara 和 YAML 格式的混合。

以下是 capa 使用的规则示例:

rule:

meta:

name: hash data with CRC32

namespace: data-manipulation/checksum/crc32

authors:

- moritz.raabe@mandiant.com

scope: function

mbc:

- Data::Checksum::CRC32 [C0032.001]

examples:

- 2D3EDC218A90F03089CC01715A9F047F:0x403CBD

- 7D28CB106CB54876B2A5C111724A07CD:0x402350 # RtlComputeCrc32

- 7EFF498DE13CC734262F87E6B3EF38AB:0x100084A6

features:

- or:

- and:

- mnemonic: shr

- or:

- number: 0xEDB88320

- bytes: 00 00 00 00 96 30 07 77 2C 61 0E EE BA 51 09 99 19 C4 6D 07 8F F4 6A 70 35 A5 63 E9 A3 95 64 9E = crc32_tab

- number: 8

- characteristic: nzxor

- and:

- number: 0x8320

- number: 0xEDB8

- characteristic: nzxor

- api: RtlComputeCrc32

下载链接:

链接:https://pan.quark.cn/s/01e6d73b416b

项目地址:https://github.com/mandiant/capa

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

服务器

+关注

关注

12文章

9059浏览量

85268 -

HTTP

+关注

关注

0文章

503浏览量

31126 -

分析工具

+关注

关注

0文章

28浏览量

5077

原文标题:【蓝队】恶意文件分析工具

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

小米路由器任意文件读取及远程命令执行漏洞解析

存在任意文件读取漏洞和远程命令执行漏洞,攻击者通过该漏洞可以获取服务器权限,导致服务器失陷。 二、漏洞复现 系统首页地址及页面显示如下 http://xx.xx.xx.xx/cgi-bin

发表于 03-01 15:09

•3605次阅读

干掉电脑里所有的恶意软件!![给电脑彻底洗个澡]

干掉电脑里所有的恶意软件!![给电脑彻底洗个澡]Winlogon.exe被恶意软件劫持的时候,有些明显的恶意文件连Unlocker都无法去除(在解锁的时候系统已经重新启动了).信不信由你,这个只有

发表于 06-16 13:46

google恶意软件警告提示怎么处理?

google恶意软件警告提示怎么处理?google恶意软件警告处理方法按google说明:如果您检查过网站并确认网站已恢复安全,便可以提交重新审核的请求:请注意,您需要先验证网站的所有权,然后才能

发表于 04-27 11:23

基于注册表Hive文件的恶意程序隐藏检测方法

研究当今恶意程序的发展趋势,系统比较了在注册表隐藏和检测方面的诸多威廉希尔官方网站

和方法,综合分析了它们存在的不足,提出了一种基于注册表Hive文件来进行恶意程序隐藏检测的方

发表于 12-16 01:14

•19次下载

计算机恶意软件的危害分析排行

最危险的恶意软件之一。 在过去的几个月中,我们读到过很多关于Necurs僵尸网络活动的新闻,网络骗子利用该网络发送致命的Locky勒索软件。 Proofpoint 上周的一份报告也指出,在所有通过垃圾邮件传播的恶意文件中,Locky占97%。 Check Point发布的

发表于 09-20 10:48

•0次下载

HookAds恶意广告利用Windows漏洞下载恶意软件负载

近期,将访客重定向至FalloutExploit Kit的HookAds恶意广告活动猖獗。工具包经激活后,会尝试利用Windows的已知漏洞下载DanaBot银行木马、“夜贼(Nocturnal stealer)”信息窃取程序以及GlobeImposter勒索软件等其他

如何使用图像纹理和卷积神经网络进行恶意文件的检测方法

在大数据环境下,针对传统恶意文件检测方法对经过代码变种和混淆后的恶意文件检测准确率低以及对跨平台恶意文件检测通用性弱等问题,提出一种基于图像纹理和卷积神经网络的恶意文件检测方法。首先,

发表于 12-12 16:59

•0次下载

CISA发布恶意软件分析报告,包含19个恶意文件的详细细节

当地时间9月15日,美国网络安全和基础设施安全局(CISA)发布了一份恶意软件分析报告(MAR),该报告详细介绍了19个恶意文件的细节,其中包含有关伊朗黑客使用的Web Shell的威廉希尔官方网站

细节。

基于机器学习的恶意代码检测分类

基于特征码匹配的静态分析方法提取的特征滞后于病毒发展,且不能检测出未知病毒。为此,从病毒反编译文件及其灰度图出发进行特征提取及融合,采用机器学习中的随机森林(RF)算法对恶意代码家族进行分类,提取

发表于 06-10 11:03

•14次下载

VeinMind Tools正式发布 v2.0版本

VeinMind Tools 是基于 VeinMind SDK 打造的一个容器安全工具集,目前已支持镜像恶意文件、后门、敏感信息、弱口令等扫描功能。此次更新的 v2.0 版本,优化、增添了以下核心亮点功能:

恶意文件分析工具

恶意文件分析工具

评论