0x00 前言

本次渗透测试为授权渗透测试,为此笔者还与开发人员交了个好朋友。

要求:不许危害到任何用户,盗取任何人的密码信息,以及不允许危害到服务器权限。

PS:该次渗透测试为师生关系。

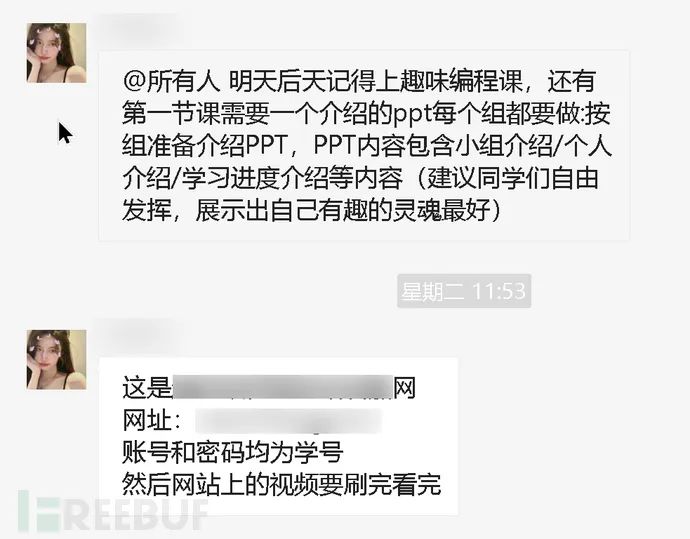

好像是因为企业入驻学校的原因,班里所有人被安排上了一门培训课程,给学生们在线学习Python。

0x01 草率的信息收集

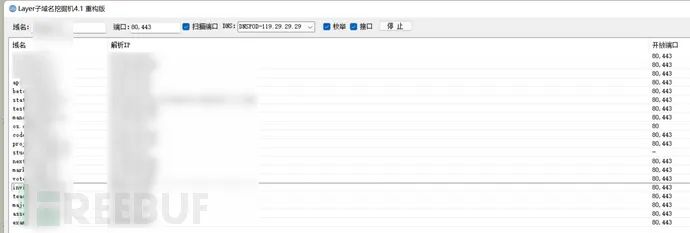

因为班长只发了一个域名,提供给我们进行学习Python,所以此时笔者首先使用layer进行爬取域名。

在这里笔者发现几个敏感的点如下:

A域名泄露源码问题

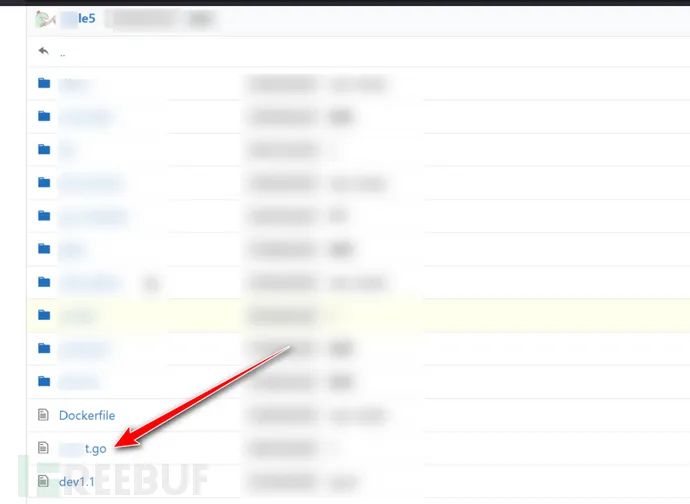

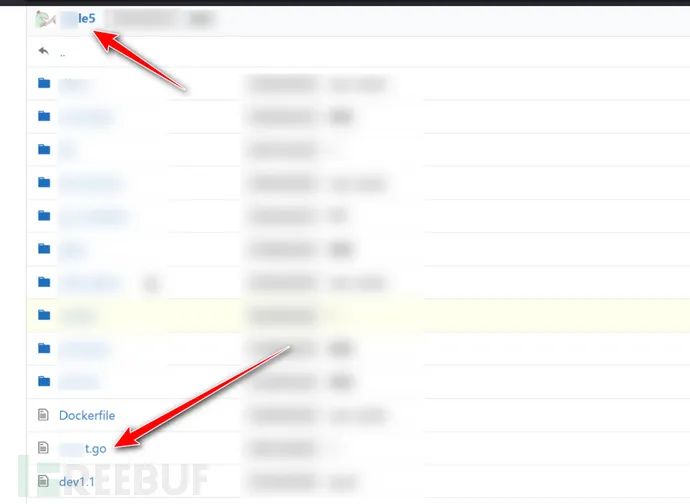

可以看到,这种站点interwetten与威廉的赔率体系 了github,笔者在想,会不会这些站点里的源代码搭建到目前收集到的某些域名?

结果发现这些都是go语言编写的,这是在劝退笔者。如图:

不过这里话同时记录了用户名。

**le5,为此笔者进行收集了一些用户名。

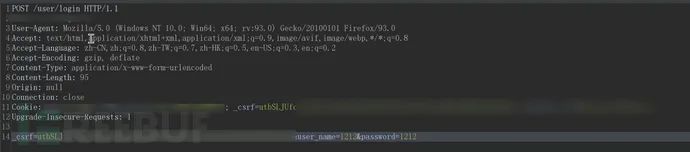

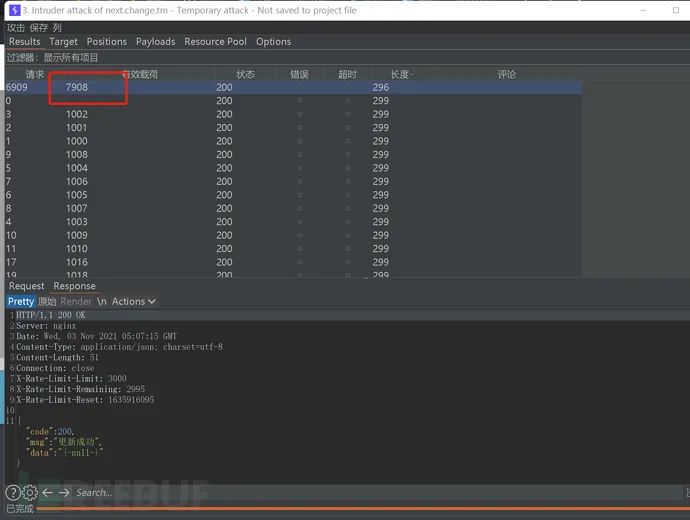

观察到登录接口,没有验证码。那么进行爆破操作。

如图:

观察HTTP请求包,发现有csrf验证token,但是token在cookie中,如图:

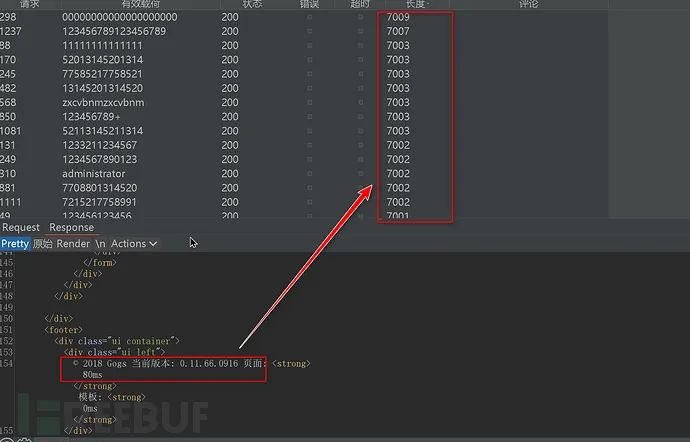

这样就不需要特地的去准备python脚本了。爆破之:

这里因为web有记录时间戳的功能,影响了BurpSuite包返回长度,那么爆破就需要特意的编写python脚本,并且爆破的效率看起来也一般般,先把这条路放到最后。

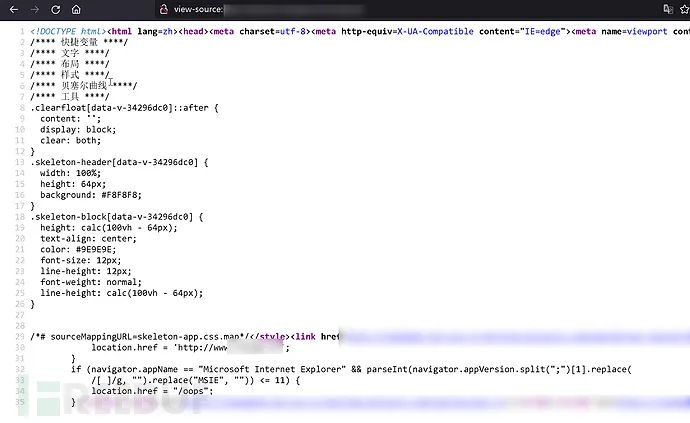

B域名一处未授权访问

在B站点中,笔者访问一下第一眼显示管理界面,然后突然就发生了跳转,查看源代码:

存在跳转操作,那么禁用js:

但是点来点去发现都是白页,先不去研究。

C域名一个未知上传点

但是是无任何东西的,上传点也是坏的,上传记录也是空,目测开发到一半程序员跑路了。

0x02 一处逻辑漏洞

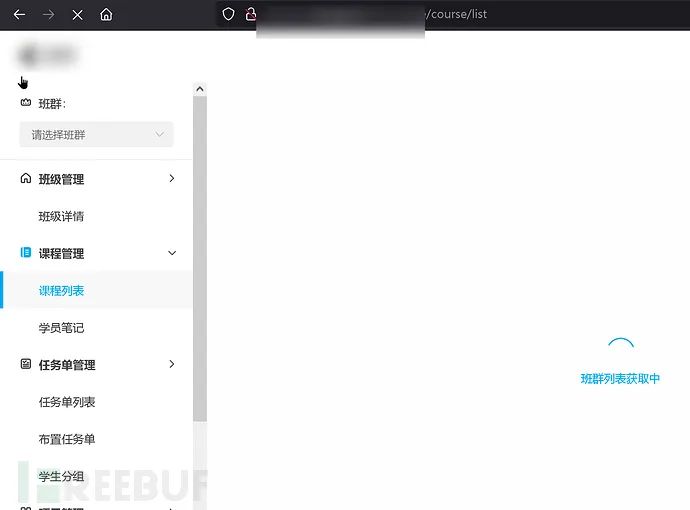

转了一圈回来倒是收集了点信息,因为目标的站点我是可以使用我自己的学号的。那么登录之,发现存在绑定手机号的功能,如图:

看到这里大家懂得都懂,4位数验证码爆破可成功。如图:

遗憾的是开发人员并没有添加一项“找回密码”这样的功能。那么这个绑定手机号也没什么意义了。

0x03 令人激动的在线代码运行

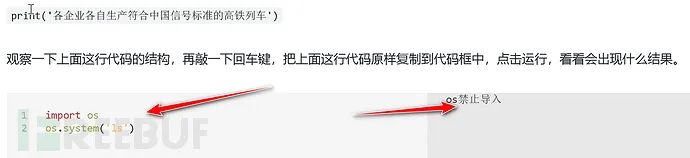

因为是在线学习python,那么笔者在web中翻到了一处“在线代码运行”,如图:

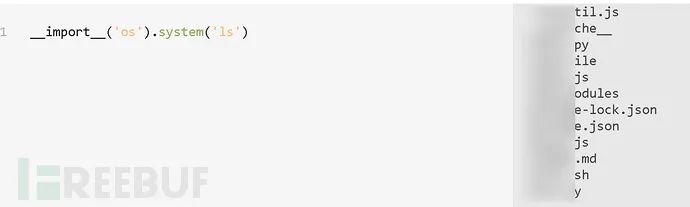

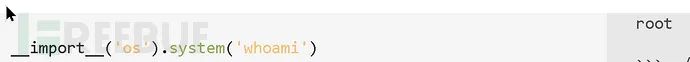

发现进行了过滤,那么使用__import__函数进行绕过。

如图:

运行之,在此whoami问候,如图:

惊喜的发现是root权限,查看一下根目录是否存在docker文件,如图:

看来是白白高兴一场。不过服务器是docker自有docker的利用方式。

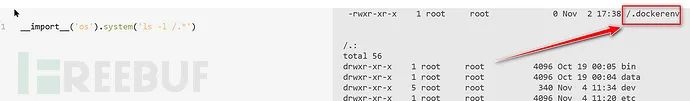

先看一下os的过滤是什么样的:

居然使用ast抽象语法树来进行过滤,这里笔者简单说一下有如下种绕过方式:

|

1.刚刚所说的__import__方法 2.使用eval方法来进行拼接字符 3.使用python的沙箱逃逸 4.使用未过滤的subprocess 5.使用 from os import system 来进行绕过等 |

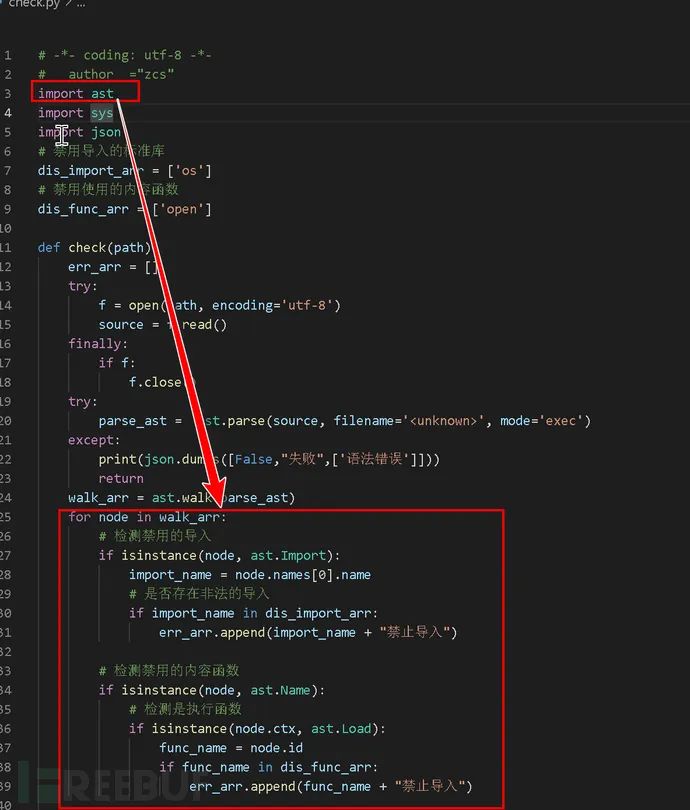

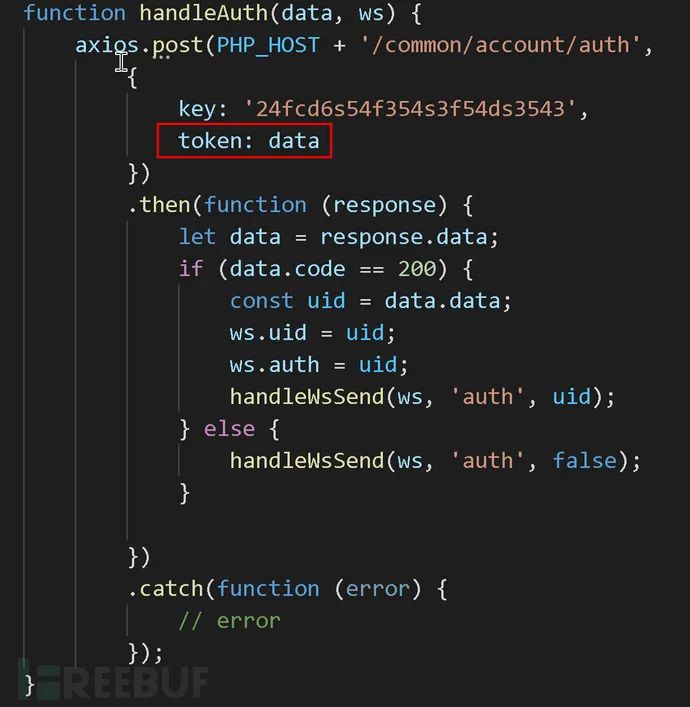

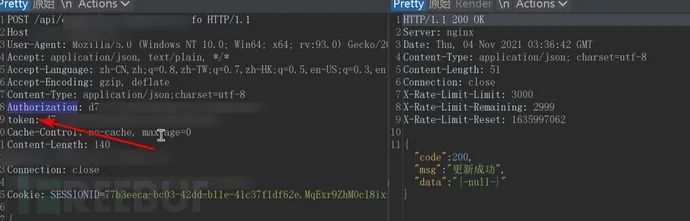

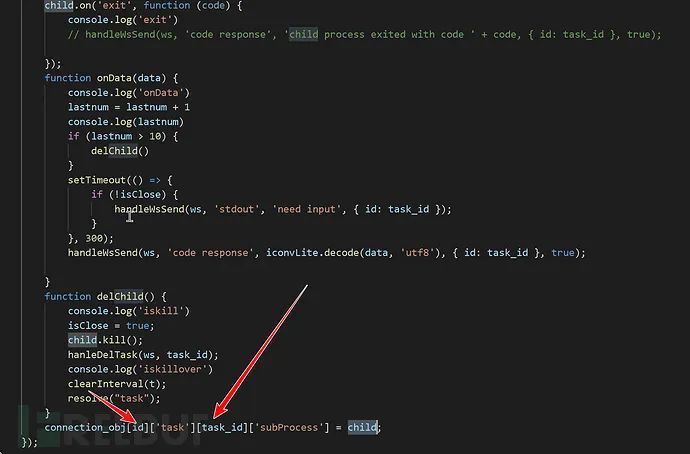

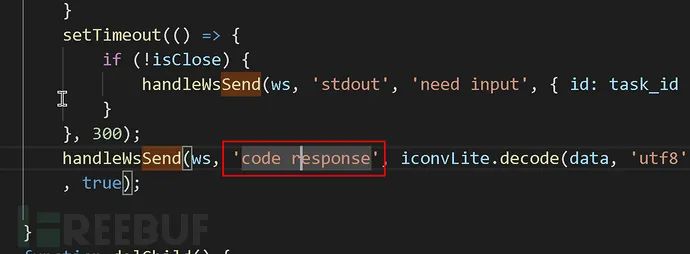

通过查看nodejs源代码。发现该功能模块是通过“前端->websocket->nodejs->执行python”,是这种流程,那么观察验证点,如图:

这里有一处token验证,这里的token是该站点的HTTP头的token,如图:

故与账号凭证绑定的死死的,不存在漏洞。下面还有一处原型链污染,但是无法自定义设置key,也是挺可惜的,如图:

Package.json文件中也没发现什么库导致的漏洞,这里nodejs的研究告一段落。

但是目前该站点为多用户一服务。也就是说,A用户指向websocket服务器,B用户同样也指向websocket服务器。所以这台docker服务器可以帮助我们触发XSS。

例如:

将这里插入xss代码,然后重启node服务即可,实战中笔者并没有这么做,因为触发了用户隐私。

0x04 OSS导致的全域名XSS沦陷

在前期的一些简单的信息收集中,所发现的B域名的一处未授权访问中,发现一处在线代码编辑器。如图:

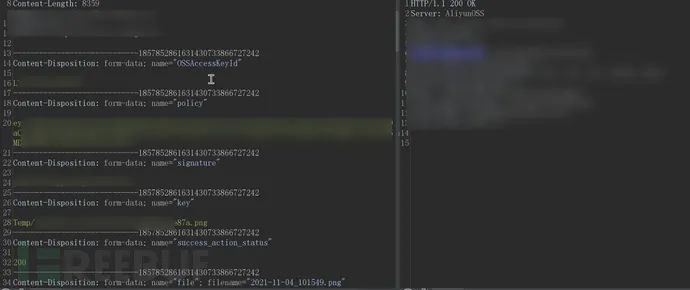

那么抓包:

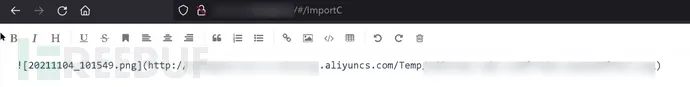

可以看到,key随着我们所上传的文件发送到目标存储站点,在OSS中,文件虽然不会被编程语言所解析,但是却不会验证任何后缀,上传也不会被重名。也就是一个简单的存储文件功能而已。

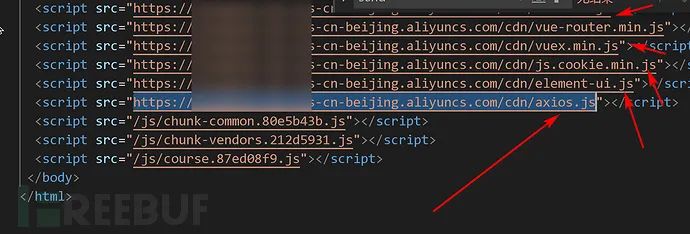

那么在这里,笔者发现该域名下随便一个站点都有引入OSS的站点的js脚本,如图:

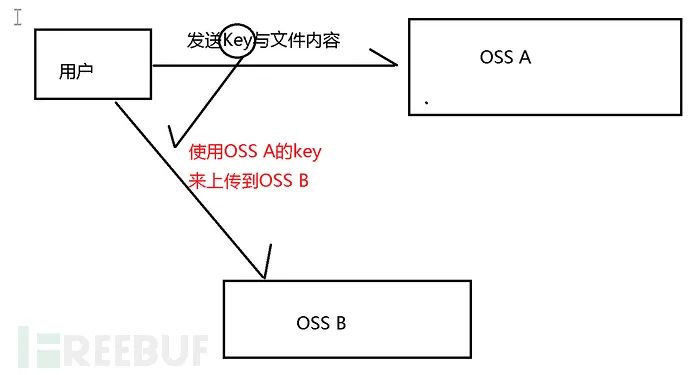

但是目前的文件上传的OSS服务器并不是指明了js的OSS服务器,那么如果这两台的服务器的密钥设置都是一样的话,那么就会造成A站点与B站点的key是一样的,具体攻击思路如下:

如果密钥一样的情况下,我们借用OSS A的key来上传恶意js脚本,替换掉OSS B原有的js脚本,这里就可以产生一个XSS漏洞。那么笔者进行尝试。

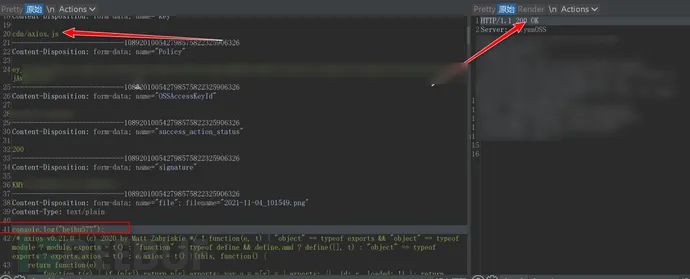

如图:

居然真的存在密钥复用问题,那么回到主站点:

成功污染站点,通过观察,该域名下的站点的js指向全部都在该OSS服务上,那么全站沦陷。

0x05 漏洞提交

至此整个漏洞过程完美结束,OSS服务器密码复用问题可以看到是多么的可怕。交作业,收工!

-

服务器

+关注

关注

12文章

9147浏览量

85392 -

渗透

+关注

关注

0文章

20浏览量

6273 -

python

+关注

关注

56文章

4796浏览量

84664

原文标题:实战 | 一次授权测试引起的全域名沦陷

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

一次授权测试引起的全域名沦陷

一次授权测试引起的全域名沦陷

评论