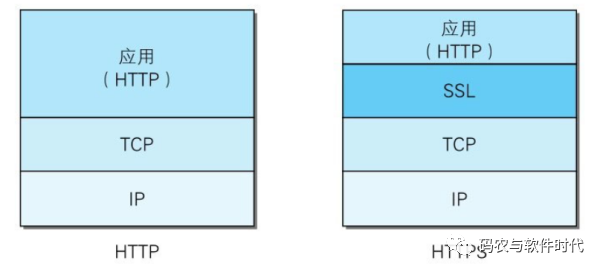

传输层安全性 (TLS) 协议在保护智能连接设备通过互联网的通信方面发挥着至关重要的作用。它可以帮助防止窃听和篡改传输中的数据。当然,为了使TLS协议有效,密钥和证书必须保持未公开,未修改并存储在设备中,以便它们可以用于执行协议。然而,保护 TLS 实施可能具有挑战性,特别是对于在野外部署的物联网 (IoT) 设备。

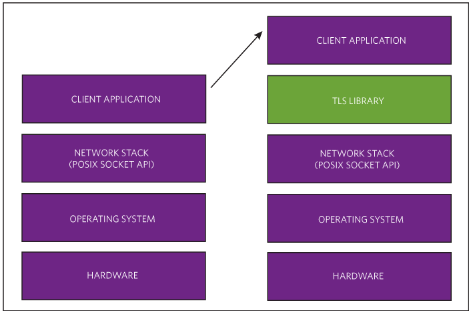

Maxim安全专家Stephane di Vito认为,配套安全IC提供了一种相对简单且经济实惠的方法,可以在连接的嵌入式系统中保护TLS实现。作为奖励,安全IC还可以减轻主应用处理器的负担。di Vito本月早些时候在圣何塞举行的嵌入式系统会议上提出了自己的观点,他概述了TLS,并解释了如何将安全IC集成到嵌入式设计中。

了解 TLS 协议

TLS 协议包括两个主要阶段:握手和安全应用程序数据交换。这一切都始于握手阶段。在这里,存在协议属性的协商,在此期间,客户端向服务器建议它可以支持的算法列表。同时,服务器还具有支持的算法列表。然后,服务器将选择受支持的最安全的匹配算法。接下来,是时候证明身份了。在此步骤中,服务器必须始终使用公钥基础结构 (PKI)(使用公钥加密)证明其身份。正如 di Vito 所解释的那样,公钥加密的工作原理是这样的:

爱丽丝拥有一对钥匙(PubKa,PrivKa)

Alice 使用 PrivKa 对消息进行签名(没有其他人可以做到这一点)

爱丽丝向鲍勃发送消息和 PubKa

鲍勃使用 PubKa 验证爱丽丝的消息

要使此过程正常工作,公钥所有权必须由证书颁发机构进行认证。公钥以及该密钥所有者的身份可以密封在证书中,然后用于身份验证。与对服务器进行身份验证的方式相同,PKI 也对客户端进行身份验证。确认双方身份后,就可以为 TLS 会话创建密钥了。正如 di Vito 所指出的,在两端创建密钥有不同的方法:

使用预共享密钥是最简单的方法,涉及在设备和服务器中初步交换密钥。由于此方法不使用证书,因此它被认为是 TLS 的非常轻量级版本。

旧的备用数据库是使用客户端公钥进行 RSA 加密,尽管此方法对于小型嵌入式设备并不理想,因为它确实需要大量资源

一种最先进的方法是ECDH(E)+ ECDSA,它的密钥大小比RSA轻得多,速度更快。对于 256 位的椭圆曲线密钥,此方法与 RSA 3072 密钥一样安全。

di Vito说,一旦密钥到位,您就可以进入应用层并安全地交换数据。在安全交换阶段,将强制执行协商的算法和密钥。交换的数据经过身份验证和加密。

如果不加以保护,智能家居控制系统等连接设备可能会成为进入更大网络的途径。

配套安全 IC 如何提供帮助:加密、存储和实现

密码学并非没有一些关键的安全问题。例如,易受攻击的加密库可能会受到时序、简单功耗分析 (SPA) 和差分功耗分析 (DPA) 攻击。低质量的随机数可能会生成弱密钥。但通过纯软件实现解决这些问题并不是答案,di Vito认为。他强调,例如,软件方法仍可能成为远程定时攻击或回归的受害者。相比之下,使用配套安全IC可以提供更高水平的保护,他说。

配套安全 IC 为加密提供了多种优势:

基于硬件的高质量真实随机数生成

功率分析电阻

防止定时攻击

重建应用软件时没有回归风险

密钥和认证的安全存储至关重要,但纯软件方法也有弱点。可以从存储中提取并克隆客户端私钥。然后,可以使用相同的标识创建其他设备。如果会话密钥暴露,网络犯罪分子可以监视TLS通信和/或伪造消息。还存在受损认证可能授权证书的危险。

配套安全 IC 在提供安全存储的同时具有多种优势:

防篡改、加密的证书和密钥存储。“一个非常坚定的黑客...将不得不物理攻击芯片,删除硬件安全性,下载内存。这非常复杂。此外,内存通常是加密的。很难篡改这种IC,“di Vito说。

无法提取的密钥和私钥,这使得终端设备不可克隆

通过严格的访问控制,不会滥用密钥

实施 TLS 时,如果使用了错误的服务器/客户端配置,或者跳过了服务器证书验证,则可能会出现问题。配套安全 IC 通过以下方式缓解这些问题:

提供高度可靠的命令集

减少 TLS 配置

配套安全性可降低整体复杂性并隔离关键功能。di Vito解释说,如果固件中有什么东西坏了,其他部分将保持安全。其中一些IC甚至可以评估主应用处理器上固件的完整性;如果固件不是正版,则 IC 不会使用客户端私钥向服务器进行身份验证。“安全就像洋葱,气味不谈。它是一组图层,层越多越好。如果剥洋葱花太长时间,攻击者要么放弃,要么对他们来说代价高昂。没有防弹的解决方案......通过添加层层,您可以提高安全级别,“di Vito说。

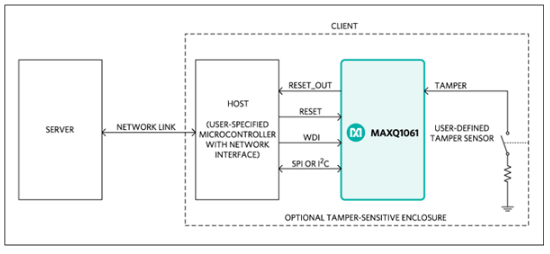

Maxim的DeepCover嵌入式安全产品组合包括MAXQ1061,可用作高性价比的配套安全IC,用于安全存储、数字签名、加密、安全启动和保护TLS实现。

审核编辑:郭婷

-

服务器

+关注

关注

12文章

9129浏览量

85347 -

IOT

+关注

关注

187文章

4204浏览量

196713 -

TLS

+关注

关注

0文章

44浏览量

4248

发布评论请先 登录

相关推荐

瑞萨电子与wolfSSL联手打造基于嵌入式TLS协议栈的即用型物联网安全解决方案

使用安全IC保护IoT嵌入式设计

如何用套件安全IC在TLS中实施IoT设备中的数据传输保护

安全IC如何保护物联网设备中的传输数据

使用配套安全IC保护连接设备中的TLS

SSL\TLS协议是什么?

通过双向TLS保护微服务

怎样使用TLS/SSL Pinning保护Android应用程序呢?

TLS协议基本原理与Wireshark分析

恒讯科技分析:IPSec与SSL/TLS相比,安全性如何?

使用配套安全IC保护TLS

使用配套安全IC保护TLS

评论