了解基于功耗的侧信道攻击的工作原理以及不同类型的功耗分析攻击,包括简单功耗分析 (SPA)、差分功耗分析 (DPA) 和相关功耗分析(CPA)。

之前,我介绍了 侧信道攻击 作为一个整体,包括为什么它们可以在硬件级别构成重大安全威胁。

虽然有许多不同形式的侧信道攻击,包括电磁 (EM)、声学和时序,然而,最常见和最强大的攻击类型之一是基于功率的侧信道攻击。

在本文中,我们将讨论功率攻击的工作原理,并研究过去用于破解密码学的特定形式的功率攻击。

功率侧信道攻击背后的概念

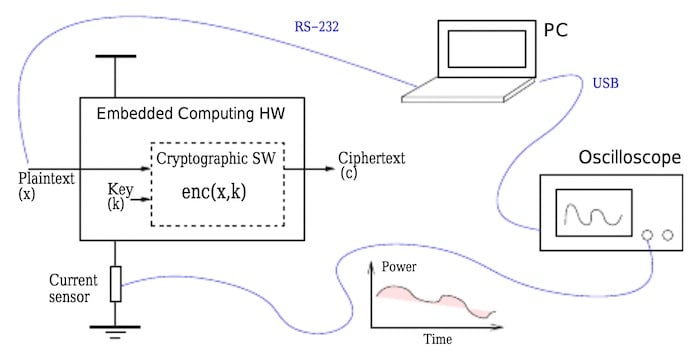

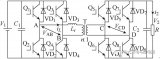

基于功率的侧信道攻击的整个概念(典型设置如图1所示)基于以下假设:在互补金属氧化物半导体(CMOS)器件中,功耗水平与器件正在执行的操作之间存在相关性。

图1. 基于功率的侧信道攻击的测试设置。

也就是说,电路消耗的功率会根据各个晶体管的活动而变化。

有了这种理解,攻击者发现IC的功耗是一个侧信道。基本上,它包含了关于芯片内部正在发生的事情、正在处理的数据以及正在执行的操作的泄漏信息。

大多数功率分析攻击的工作原理是让攻击者在操作期间监控设备的功率轨(最常见的是使用示波器),寻找电流消耗或电压波动。然后,攻击者将获取其数据并运行一系列统计分析,以将其发现与有关设备加密操作的信息相关联。

为此,有三种主要形式的基于功率的攻击值得讨论:

简单的功率分析 (SPA)

差分功率分析

相关性功率分析

简单功率分析 (SPA) 攻击

最基本的功率攻击类型是简单功率分析 (SPA)。

SPA 攻击是一种基于功率的侧信道攻击方法,涉及直接且主要以视觉方式解释设备的功耗测量值。这些类型的攻击通常需要事先了解设备正在运行的加密算法类型,以便将测量的功耗与实际的数学运算相关联。

SPA破解加密算法的一个著名例子是运行RSA(Rivest-Shamir-Adleman)的智能卡。RSA 是一种公钥加密算法,它通过在加密密钥上执行一系列模块化幂循环来运行,每个循环由许多乘法和平方运算组成。众所周知,在幂循环的每次迭代中都会执行平方运算,而乘法仅在指数的位为 1 时才执行。

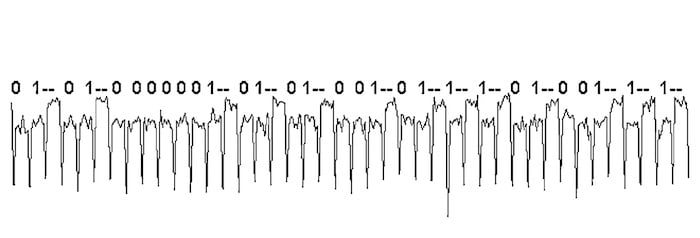

图 2 显示了 RSA 模块化幂运算环路中的一段功率迹线(即一系列平方和乘法)。

图2. 来自RSA算法的SPA泄漏

从功率迹线可以看出,乘法运算比平方运算消耗更多的功率,这会导致功率迹线中的尖峰更高。根据这条轨迹,以及我们对RSA算法的了解,我们可以简单地确定每个功率尖峰(即乘法运算)与密钥指数中的“1”位相关。在这种情况下,“0”显示为较短的凸起,而没有随后较高的凸起。通过这种方式,SPA能够从RSA恢复秘密加密密钥。

差分功率分析 (DPA) 攻击

SPA在非常简单的电子系统(如智能卡)上效果最好,因为简单系统的功能单一,这允许人们直接和直观地将电源轨迹与特定操作相关联。但是在更现实和复杂的系统中,许多操作都是并行进行的,所有操作都来自同一个功率轨 - 这使得几乎不可能从视觉上破译任何东西。

对于更复杂的系统,最强大的功率攻击之一是差分功率分析(DPA)。

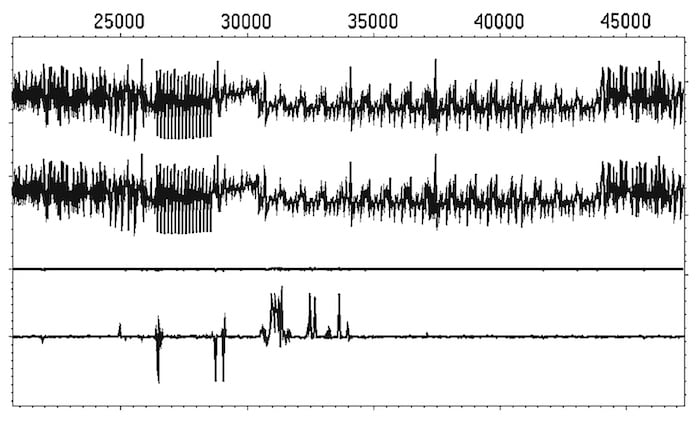

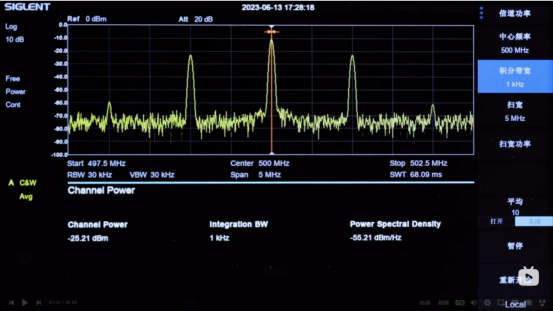

DPA 是一种基于功率的侧信道攻击,它使用统计方法来分析测量集,以识别数据的相关性(图 3)。

图3. DPA测试的结果。从上到下:LSB为1时第一个AES S-box的输出,LSB为0时的相同输出,输出之间的差异,以及放大15倍的差异。图片由Kocher等人提供

该方法主要包括收集迹线,如在SPA中一样,将它们分成由选择函数定义的单个子集,并计算其平均值的差异。如果子集之间没有相关性,则差值将为零 - 如果集合之间存在相关性,则差值将是某个非零数。在足够大的数据集上,无论数据中的噪声量如何,这些相关性都变得可识别。

这些知识可以外推,以发现AES(高级加密标准)和DES(数据加密标准)等算法中的加密密钥。在具有 128 位密钥的 AES 的情况下,尝试通过蛮力猜测密钥需要 2^128 次尝试,这在计算上是不可行的。然而,使用DPA,已经表明密钥可以在16 * 256次尝试中破译,这就变得非常容易了。

相关性功耗分析 (CPA) 攻击

另一种强大的功率攻击类型,实际上是DPA的一种变体,是相关功率分析(CPA)。

CPA 的工作原理是尝试创建设备的功率模型,以便攻击者可以找到预测输出与设备功耗之间的统计相关性。幂模型越准确,相关性越强。

CPA中广泛使用的一种功率模型是汉明权重模型,该模型假设加密密钥中的“1”位数与加密期间设备的功耗直接相关。使用此模型,攻击者将为设备提供不同的密钥,并通过查找建模的功率单元值与实际消耗功率之间的相关性,将汉明权重与功率走线的电压电平进行比较。

如果发现相关性,则攻击者会努力收集由不同的预测密钥输入产生的大量跟踪,正确的密钥将导致最高级别的统计相关性。

总而言之,基于功率的侧信道攻击是迄今为止已知的最强大的硬件级攻击形式之一。DPA和CPA等攻击已被证明可以破解以前认为牢不可破的加密算法,例如AES和DES。

-

电路

+关注

关注

172文章

5908浏览量

172213 -

功耗

+关注

关注

1文章

810浏览量

31943 -

函数

+关注

关注

3文章

4329浏览量

62590 -

DPA

+关注

关注

0文章

29浏览量

15711 -

SPA

+关注

关注

0文章

7浏览量

2302

发布评论请先 登录

相关推荐

WiMAX信道功率测量方案

对嵌入式系统的攻击 攻击者通过什么途径得到ATM的密钥呢?

无线传感器WSN节点加密模块分析

抗边信道攻击的高效多基标量乘算法

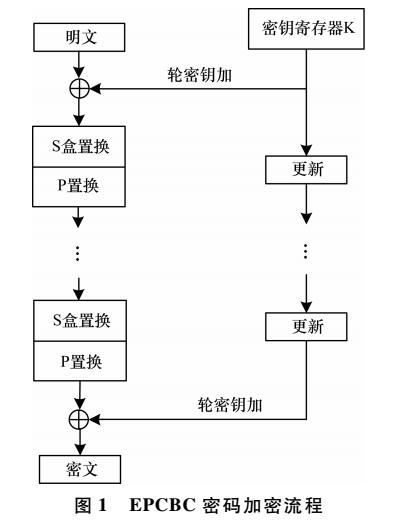

一种EPCBC密码代数侧信道攻击方法

FPGA搭配加密内核便可对抗差分功率分析攻击

基于物理层消息认证的高斯矢量多路输入信道模型

一种针对DoT算法的模板攻击方法

一种针对DoT算法的模板攻击方法

功率分析侧信道攻击简介

功率分析侧信道攻击简介

评论