随着数据中心、云计算和物联网(“IoT”)的扩展,确保对供应链的信任变得比以往任何时候都更加重要。从制造和平台组装中使用的组件的采购一直到最终产品的分销和物流,都可以基于可信计算集团(“TCG”)开发的可信硬件和标准建立可信供应链(“TSC”)。本文旨在描述帮助将供应链信任作为主要组织问题进行优先级排序的激励措施,并解释使用硬件(“HW”)信任根(“RoT”)来建立可信供应链。

激励供应链信任

在当今多样化的制造、物流和准时制(“JIT”)库存环境中,确保设备的来源和后续历史已成为一项关键挑战。远程部署和配置还应在供应链中提供保证。这种保证还有一个额外的好处,即减少了对供应链中物理跟踪设备的依赖,并降低了成本和服务时间。

需要进一步说服的公司应该快速搜索,看看找到供应链的重大黑客攻击事件以及使用假冒,替代和有时是恶意组件是多么容易。最近的一起事件影响了多达300家公司,因此这不是一个潜在的问题。它是真实的。

图1显示了供应链中的薄弱环节以及添加可信赖元素的好处。在最终用户打开新设备之前,供应链中有很多恶意行为发生的机会。此类攻击应涉及每家公司,无论其规模或市场重点如何。军事组织非常清楚这个问题的严重性。

美国情报参谋长联席会议编制的内部报告,J-2指出,“网络安全官员担心。。.熟悉该报告的官员表示,计算机和手持设备可能会将受损的硬件引入国防部供应链,构成网络间谍风险。

供应链杂志上的另一篇文章,“供应链无声的威胁 - 网络攻击”,提供了 30 年的网络攻击历史。这些努力并不新鲜。

美国国防部(“国防部”)于2015年发布,向国防联邦采购法规增刊(“DFARS”)发布了一份三页的临时规则,该规则为政府承包商的截止日期为2017年12月31日,以实施美国国家标准与威廉希尔官方网站 研究院(“NIST”)特别出版物(“SP”)800-171的要求[3]应对网络安全威胁。第 252.246-7007 节 “承包商假冒电子部件检测和避免系统”[4]具体涉及“设计、操作和维护系统,以检测和避免假冒电子部件并怀疑假冒电子部件”。

信任解决方案

设备来源的保证有助于为可信供应链奠定基础。TCG 的初始可信平台模块 (“TPM”) 标准定义了硬件信任根或“HRoT”。最近,TPM 2.0,现为国际标准化组织(“ISO”)标准(ISO 11889)[5]此外,还创建了一个库规范来描述包括嵌入式系统在内的各种平台中可以实现和可能需要的所有命令/功能。

在 TPM 中,认可密钥 (“EK”) 是与特定 TPM 唯一关联的永久(有一些例外)密钥。它提供有关 TPM 的断言,但不提供有关平台的断言。TPM EK 可以“认证”所有者或用户创建的其他 TPM/平台密钥。此外,TPM 还具有平台配置寄存器 (“PCR”)、证明 ID 密钥、签名密钥和加密密钥,用于验证访问和保护数据。

图 2 显示了 TPM 如何提供 HRoT。TPM EK 证书和平台证书用于建立平台的文档。TPM 的 EK 证书由 TPM 供应商签名。然后,平台制造商 (“PM”) 将 TPM 附加到 EK 绑定到平台的平台,以提供特定于平台的密钥。

平台制造商创建的平台证书将有关平台的资产信息以及将其绑定到 TPM 的度量信任根 (“RTM”) 归因于平台。测量值与平台制造商提供的 RTM 的信任成正比。

最后,供应链获取断言证明,以验证平台和EK证书签名,以及验证绑定到该平台的EK证书。

实施可信供应链

在 TPM 通用体系结构的基础上,图 3 显示了 RoT 文档的步骤,RoT 一直持续到供应链,直到到达最终所有者,其中信息威廉希尔官方网站 (“IT”) 专家使用开源上提供的工具验证平台签名、EK 证书和其他信任确认任务。

基于在系统生命周期中建立的先前链,生成信任链从 TPM 开始,为每个 TPM 创建 EK 并建立硬件信任根。接下来,平台制造商将 TPM 永久装载到平台上,并创建平台证书并将其绑定到 EK。

然后,签名服务提供一个平台证书,该证书以加密方式将平台绑定到 EK。最后,系统集成商创建一个设备证书,并将其绑定到平台证书。在流程结束时,最终用户可以从将设备追溯到可信的HRoT的能力中受益,从而建立威廉希尔官方网站 提供商问责制和透明度。

信任链流程对于提供总体可追溯性和基于 TPM 的 HRoT 非常重要且至关重要。它为平台和系统提供组件级可追溯性,以降低假冒电子零件的风险,同时符合DFARS补充246.870-2。

受信任的供应链还提供了最终用户自动验证工具,该工具可识别从制造到首次启动时的某些系统更改。“竣工”数据报告和自动验证工具使客户对其系统的真实性充满信心。

供应链中的可追溯性包括具有组件级可追溯性的平台证书,该证书由工厂生成的“竣工”报告支持,证明系统真实性的一致性声明,最后是客户门户网站,该门户网站下载文件并发送有关文件/证书访问详细信息的链接。

自动验证工具收集系统中所有组件(而不仅仅是 TPM)的数据,提供平台证书验证以及直接平台组件验证。这些组件可能包括带有一些驱动器,内存,处理器等的笔记本电脑。客户首次通电时,该工具会检查该硬件中的任何更改,将客户收到的与原始设计制造商(“ODM”)发货的硬件进行比较。

系统级可追溯性基于每个系统的硬件信任根,并以主板上的 TPM 提供的 HRoT 开始。此外,在制造过程中部署的软件工具在ODM上捕获系统信息以及TPM证书(包括公共EK)。每个系统的唯一 X.509 平台证书是使用平台制造商证书颁发机构生成和签名的。这证明购买的系统是由预期制造商构建的特定系统。为了帮助完成此过程,GitHub 上提供了平台认证工具(PCVT_TPM20)。

在了解问题和开发良好的解决方案的可用性后,相关读者应该怎么做?建立供应链信任侧栏的步骤确定了从当今未知位置到可信供应链的四步流程。

获得信任?

产品篡改和未经授权的替换可能发生在供应链的任何地方。为了防止产品被篡改,可信供应链基于使用可信计算组的可信平台模块标准建立的硬件信任根。通过各种制造和装配阶段以及分销物流,最终用户可验证的组件真实性支持并建立在硬件信任根的基础上。当系统最终掌握在最终用户手中时,自动验证工具将使用用于 TPM/平台身份验证的平台证书验证来验证系统组件。该工具为用户提供可追溯性,问责制,保证和安全性,旨在成为一个简单易行的流程,建立对供应链的信任,并减轻由于供应链篡改而导致的网络攻击的可能性。

审核编辑:郭婷

-

云计算

+关注

关注

39文章

7794浏览量

137380 -

物联网

+关注

关注

2909文章

44608浏览量

373068 -

数据中心

+关注

关注

16文章

4774浏览量

72111

发布评论请先 登录

相关推荐

汽车供应链:芯片含量增加推动 OEM 战略投资

菜鸟与麦当劳中国发布智慧供应链新成果

华工科技亮相第二届中国国际供应链促进博览会

智能制造装备行业的供应链特点分析

数字孪生在供应链优化中的作用

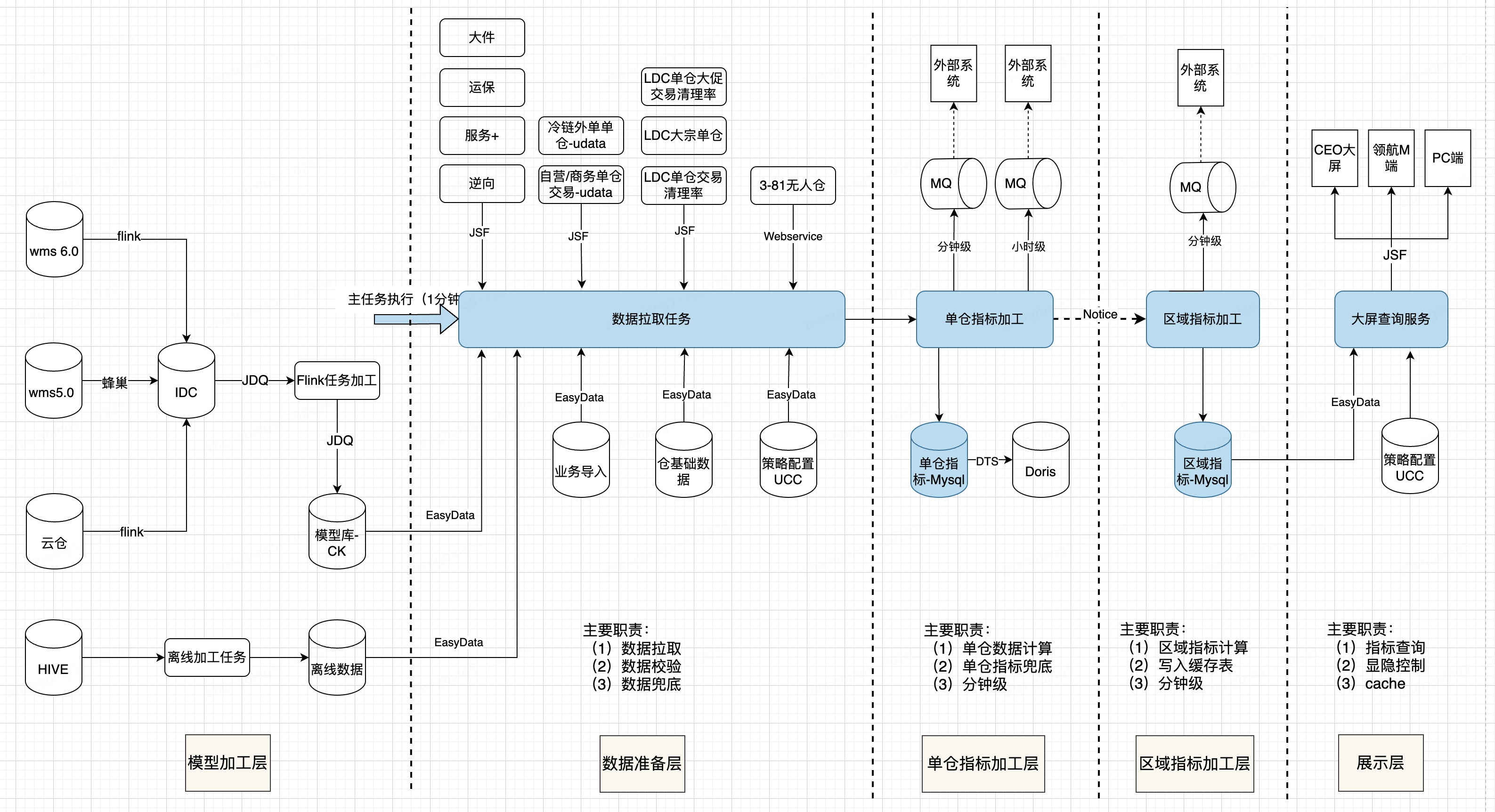

供应链场景使用ClickHouse最佳实践

供应链大屏设计实践

韩国承诺为电动汽车电池供应链提供71亿美元的援助计划

戴尔荣获Gartner供应链的最高荣誉“年度供应链突破奖”

掌控供应链,决胜市场:SCM供应链管理系统的战略意义

展会动态 | 同星智能邀您参加第五届汽车新供应链大会

为您的供应链增加信任

为您的供应链增加信任

评论