一、什么是afrog:

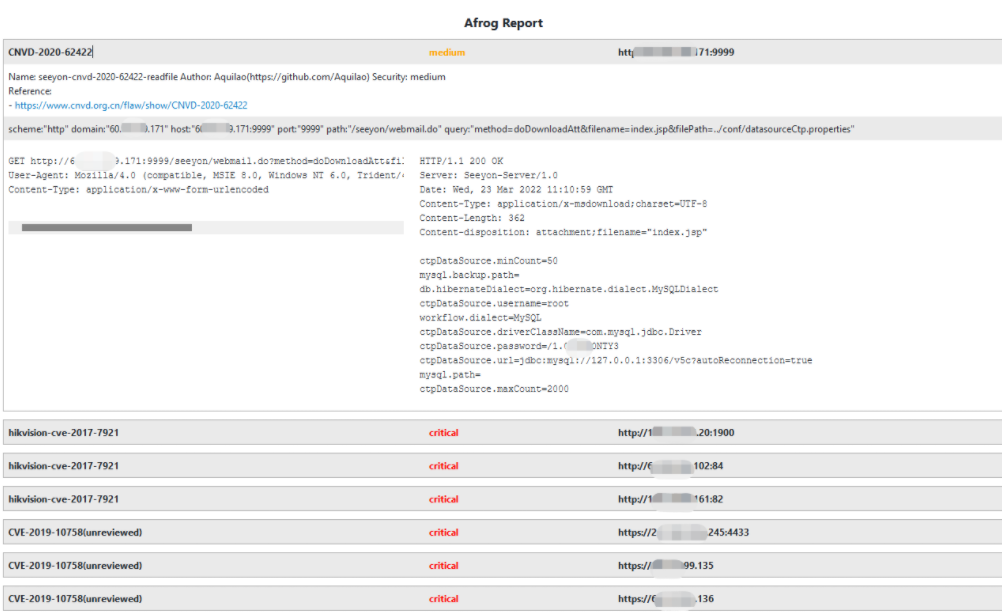

afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描(挖洞)工具,PoC 涉及 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

二、afrog的特点:

基于 xray 内核,又不像 xray

性能卓越,最少请求,最佳结果

实时显示,扫描进度

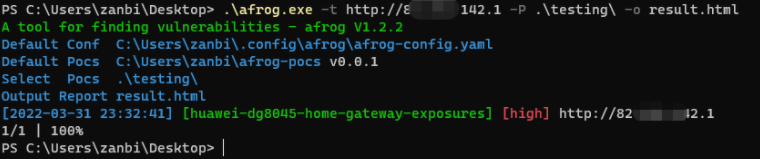

输出 html 报告,方便查看 request 和 response

启动程序,自动更新本地 PoC 库

长期维护、更新 PoC(afrog-pocs)

API 接口,轻松接入其他项目

三、使用方法:

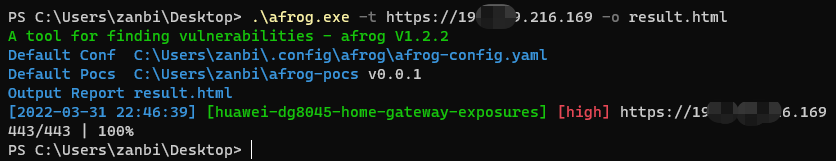

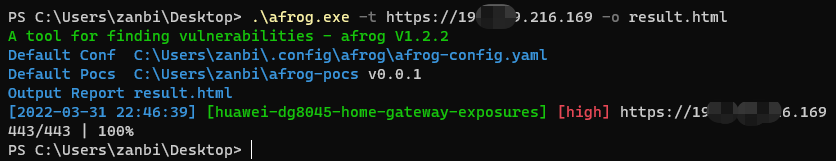

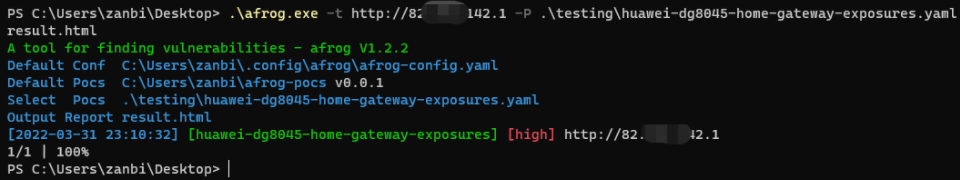

1、扫描单个目标

afrog-t

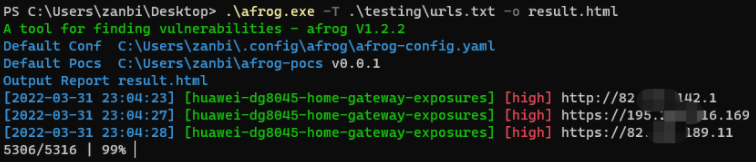

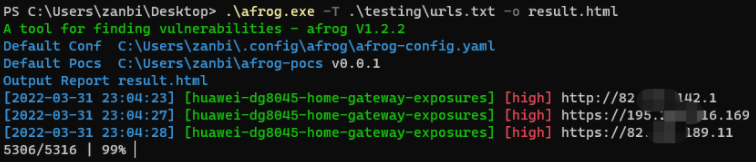

2、扫描多个目标

afrog -T urls.txt -o result.html 例如:urls.txthttp://example.comhttp://test.comhttp://github.com

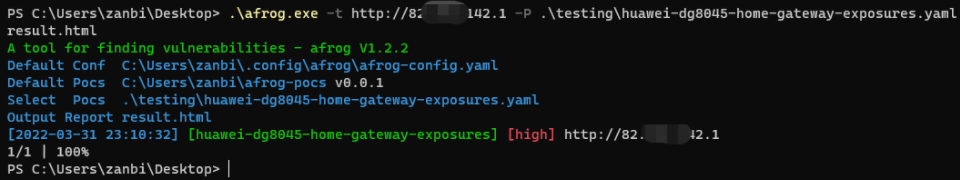

3、测试单个 PoC 文件

afrog-t http://example.com -P ./testing/poc-test.yaml -o result.html

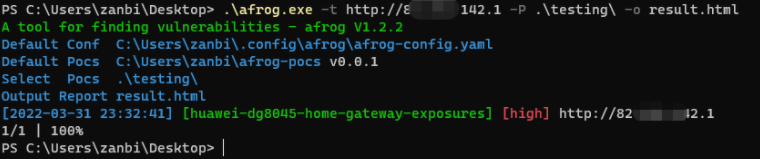

4、测试多个 PoC 文件

afrog-t http://example.com -P ./testing/ -o result.html

5、输出 html 报告

审核编辑:刘清

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

原文标题:漏洞挖掘工具—afrog

文章出处:【微信号:菜鸟学安全,微信公众号:菜鸟学安全】欢迎添加关注!文章转载请注明出处。

相关推荐

指令下载到机器中执行。因此编译器成了工具链中一个必不可少的组件。

对于现代计算机系统,一套稳定、完整的开发工具链是一个架构的基础,所有软件的运行都依赖工具链;没有

发表于 10-25 22:59

漏洞扫描是一种安全实践,用于识别计算机系统、网络或应用程序中的安全漏洞。以下是一些常见的漏洞扫描威廉希尔官方网站

: 自动化漏洞扫描 : 网络扫描 :使用自动化工

![的头像]() 发表于

发表于 09-25 10:27

•352次阅读

漏洞扫描是一种网络安全威廉希尔官方网站

,用于识别计算机系统、网络或应用程序中的安全漏洞。这些漏洞可能被恶意用户利用来获取未授权访问、数据泄露或其他形式的攻击。漏洞扫描的主要功能是帮助组织及时发现并

![的头像]() 发表于

发表于 09-25 10:25

•395次阅读

本系列,我们的产品威廉希尔官方网站

专家将结合电子系统设计软件的新功能和应用热点进行选题,本期主题为Xpedition Schematic Analysis 原理图完整性分析工具简介,敬请参阅!

![的头像]() 发表于

发表于 09-24 10:00

•639次阅读

电子发烧友网站提供《TI Bluetooth®Mesh软件产品简介.pdf》资料免费下载

发表于 09-13 10:18

•0次下载

GeekPwn和汽车安全比赛并荣获多项大奖。精通IOT、移动端和车联网安全。在车联网安全体系建设和漏洞挖掘上有着丰富的安全经验和深入的研究。 我的演讲主题是 《Tbox-黑客手中的潘多拉魔盒》。 对我们来说,Tbox就是一个黑盒,它的功能非常强大,如果通过黑客的手

![的头像]() 发表于

发表于 05-27 14:31

•1230次阅读

值得关注的是,Adobe对Acrobat及Acrobat Reader软件的漏洞修复最为重视,共修复了12个漏洞,其中9个为“远程执行代码”严重漏洞,主要由RAM的“Use After

![的头像]() 发表于

发表于 05-16 15:12

•731次阅读

据报道,知名SSH和Telnet工具PuTTY于4月18日暴露安全漏洞CVE-2024-31497,涉及版本0.68至0.80。仅需使用60个签名,攻击者即可还原私钥。为应对此风险,官方更新推出0.81版本,呼吁使用者尽快升级。

![的头像]() 发表于

发表于 04-18 10:06

•656次阅读

阿拉伯联合酋长国的Crowdfense公司,与Zerodium类似,于2019年投资千万美元启动了漏洞购买计划,近期再次启动Exploit Acquisition Program,豪掷三亿美元购入各类手机及软件零日漏洞。此次计

![的头像]() 发表于

发表于 04-08 10:38

•557次阅读

作为领先电动车品牌,特斯拉始终重视网络安全,并且与白帽黑客建立伙伴关系。为此,特斯拉依托Pwn2Own等黑客赛事平台,以重金奖励挖掘漏洞以弥补隐患。这一措施取得良好成效,数百个漏洞已在发现前被及时修复。

![的头像]() 发表于

发表于 03-22 11:35

•495次阅读

数据挖掘(Data Mining)是一种从大量数据中提取出有意义的信息和模式的威廉希尔官方网站

。它结合了数据库、统计学、机器学习和人工智能等领域的理论和方法,通过高效的算法和工具,对大数据进行分析和挖掘,从而

![的头像]() 发表于

发表于 02-03 14:19

•3071次阅读

和预测提供基础。在进行EDA过程中,使用合适的工具软件可以显著提升效率和准确性。本文将介绍几种常见的EDA工具软件。 Python和其相关的库 Python是一种广泛使用的编程语言,拥有丰富的库和工具支持,可以进行各种数据处理和

![的头像]() 发表于

发表于 01-30 13:57

•1149次阅读

源代码审计是一种通过检查源代码来发现潜在的安全漏洞的方法。

下面是常用的源代码审计工具:

1、Fortify:通过内置的五大主要分析引擎,对源代码进行静态分析,并与特有的软件安全漏洞规

发表于 01-17 09:35

本工具是采用javafx编写,使用sqllite进行poc储存的poc管理和漏洞扫描集成化工具。主要功能是poc管理,并且采用多线程进行漏洞扫描。

![的头像]() 发表于

发表于 01-09 11:01

•806次阅读

网络安全测试工具是指用于评估和检测系统、网络和应用程序的安全性的一类软件工具。这些工具可以帮助组织和企业发现潜在的安全漏洞和威胁,以便及时采

![的头像]() 发表于

发表于 12-25 15:00

•1282次阅读

漏洞挖掘工具afrog软件简介

漏洞挖掘工具afrog软件简介

评论