医疗数据安全面临严峻挑战

01 网络数据泄露事件愈演愈烈

最近的统计数据表明:近三年内,在数据泄露中暴露的个人医疗信息数量增加了300%。在暗网上,个人医疗信息(PHI)的售价高达每条1000美元。根据Critical Insight的一份报告,2021年有超过4500万份患者资料在数据泄露中被曝光。这意味着去年约有七分之一的美国人被盗取了姓名、家庭住址、社会安全号码,甚至生物识别数据等信息。现在,仅医疗信息泄露就占了所有大型数据泄露事件的30%。

20世纪90年代以来,医疗信息数据化威廉希尔官方网站 不断发展,《健康保险流通与责任法案》(下称HIPAA)正式立法,最大程度地降低患者信息泄露风险成为医疗服务机构工作的重中之重。

02 网络威胁越来越难被发现

2021年1月23日,克罗格药房的高管接到布洛克团伙入侵的通知。一周后,克罗格又收到了500万美元的赎金要求和超过500,000名克罗格客户的个人健康信息被盗的证据。尽管他们所有系统都是在线的,网络也没有出现恶意攻击的迹象,但还是发生了这起规模巨大的数据泄露事件。

这场网络攻击究竟是如何进行的?

CLOP用了一个已知的Accellion文件共享漏洞作为攻击媒介,来攻击克罗格制药公司的网络。CLOP使用零日攻击获得入口,然后在设备内存中部署DEWMODE Web外壳来访问和渗透数十万条个人健康信息,但不会引发任何终端安全解决方案警报。这种情况正变得越来越普遍。随着医疗服务行业攻击面的不断扩大,医疗零日攻击达到历史最高水平,攻击者有更多的地方进入网络,并在进入网络后就隐藏起来。

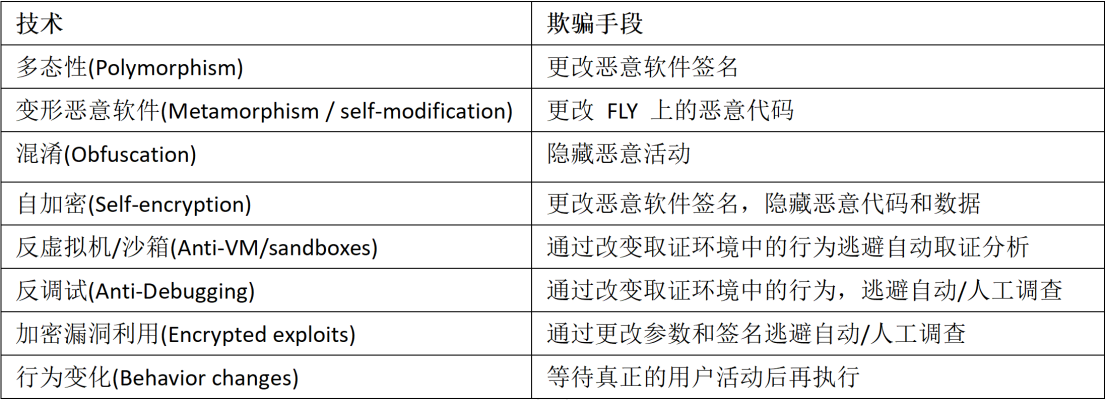

根据IBM的数据,一个医疗机构平均需要329天的时间来检测和控制一次数据泄露。然而,威胁者正越来越多地使用不产生签名或依赖磁盘可执行文件的恶意软件。去年,使用Cobalt Strike beacons等无签名工具的无文件攻击率飙升了900%。这类威胁可能会绕过EDR或AV等通过签名和识别已知威胁行为的工具。

03 网络攻击使医疗机构损失重大

年初,网络攻击迫使Tenet Healthcare旗下的五家医院的病人记录系统离线,且第一阶段的破坏持续了一个多月。一些医护人员甚至用笔和纸来记录信息。这次攻击还影响了100多万人的个人医疗信息,对Tenet的业务造成了持久的损害。

根据该公司第二季度的收益报告,2022年4月的网络攻击造成的连带损失已经超过1亿美元。其中大部分是重建几家医院的整个IT系统的费用。但即使是1亿美元的投入也无法弥补损失。

对于小型的医疗机构来说,网络攻击造成的停机成本可能较低。但对一家中等规模的医疗机构来说,一个完整的漏洞所造成的停机时间的平均成本是45,700美元/h。在这种威胁环境下,医疗服务机构继续依赖反应性策略是极不可取的。显然,为了应对不断增加的医疗网络攻击,医疗领域的数据安全需要探索新的发展方向。

如何保护医疗数据安全?

1

医疗领域网络安全发展新方向

改善医疗网络的安全状况需要向零信任环境和深度防御(DiD)战略迈进。然而,即使是基本的零信任要求,如强制要求多因素认证(MFA)或在特定时间限制后禁用账户,也很难执行。医疗保健人员对影响其生产力或影响生活的安全控制措施的容忍度很小。对安全团队来说,克服这些障碍面临着程序和政治上的挑战。

2

保障医疗数据安全的有效方法

现在,加强零信任和深化DiD在威廉希尔官方网站 上和经济上都是可行的。轻量级、革命性的移动目标防御(MTD)威廉希尔官方网站 可以主动阻止下一代反病毒(NGAV)、终端检测和响应(EDR)无法持续检测的高级无文件和运行时攻击。移动目标防御(MTD)威廉希尔官方网站 在不影响用户体验的同时,为医疗保健服务器和终端带来零信任保护。

3

移动目标防御威廉希尔官方网站 如何实现零信任保护?

移动目标防御(MTD)威廉希尔官方网站 将应用程序内存变成一个无信任的环境,随机变化受信任的运行时应用程序代码并自动阻止未经授权的代码。它会不断改变真正的入口,留下假的入口,但不会影响任何授权的应用程序和进程。

如果未经授权的代码试图在目标上执行,它就会打开一扇“假门”,将其困住,以便进行取证分析。不用先行识别或分析,MTD能在它们部署和造成破坏之前,主动阻止最先进的破坏性攻击。

MTD增加了一个超轻量级的主动防御层,填补了其他安全解决方案无法有效弥补的运行时漏洞的安全缺口。

因此,MTD对设备性能没有影响,也不需要监控。这对医疗机构网络安全环境来说是非常重要的。

Morhpisec(摩菲斯)

Morphisec(摩菲斯)作为移动目标防御的领导者,已经证明了这项威廉希尔官方网站 的威力。他们已经在5000多家企业部署了MTD驱动的漏洞预防解决方案,每天保护800多万个端点和服务器免受许多最先进的攻击。事实上,Morphisec(摩菲斯)目前每天阻止15,000至30,000次勒索软件、恶意软件和无文件攻击,这些攻击是NGAV、EDR解决方案和端点保护平台(EPP)未能检测和/或阻止的。(例如,Morphisec客户的成功案例,Gartner同行洞察力评论和PeerSpot评论)在其他NGAV和EDR解决方案无法阻止的情况下,在第零日就被阻止的此类攻击的例子包括但不限于:

勒索软件(例如,Conti、Darkside、Lockbit)

后门程序(例如,Cobalt Strike、其他内存信标)

供应链(例如,CCleaner、华硕、Kaseya payloads、iTunes)

恶意软件下载程序(例如,Emotet、QBot、Qakbot、Trickbot、IceDid)

Morphisec(摩菲斯)为关键应用程序,windows和linux本地和云服务器提供解决方案,2MB大小快速部署。

免费的Guard Lite解决方案,将微软的Defener AV变成一个企业级的解决方案。让企业可以从单一地点控制所有终端。请联系我们免费获取!

审核编辑 黄昊宇

-

网络安全

+关注

关注

10文章

3156浏览量

59710 -

医疗数据

+关注

关注

1文章

33浏览量

6272

发布评论请先 登录

相关推荐

对称加密威廉希尔官方网站 在实际应用中如何保障数据安全?

蓝牙AES+RNG如何保障物联网信息安全

芯盾时代设备指纹威廉希尔官方网站 如何助力移动端安全

目标检测与识别威廉希尔官方网站 有哪些

深圳特信电子|手机信号屏蔽器厂家:威廉希尔官方网站 领先,保障信息安全.

讯维融合通信系统:智能通信威廉希尔官方网站 的安全与隐私保障

知语云智能科技无人机防御系统:应对新兴威胁的先锋力量

知语云全景监测威廉希尔官方网站 :现代安全防护的全面解决方案

如何保障户外可靠供电呢?LP系列工业级连接器给景观灯满意答案

Commvault助力Baptist Health防御网络威胁 保护关键数据安全

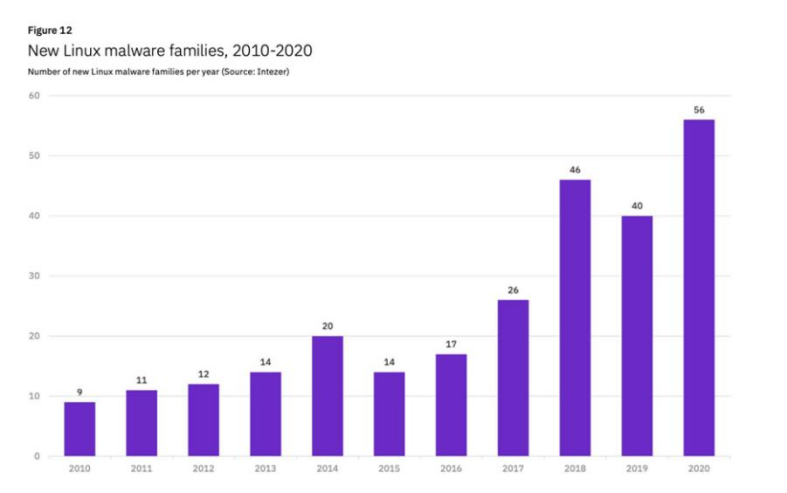

【虹科干货】Linux越来越容易受到攻击,怎么防御?

如何保障医疗数据安全?移动目标防御威廉希尔官方网站

给你满意的答案

如何保障医疗数据安全?移动目标防御威廉希尔官方网站

给你满意的答案

评论