任何关心其客户、品牌和声誉的知名公司都希望保护其产品不被复制或克隆。然而,假冒电子产品继续存在,每年给行业造成数十亿美元的损失。例如,据估计,灰色市场吞噬了电子元件市场总收入的 8% 左右。

不幸的是,没有一种神奇的解决方案可以提供持久、无懈可击的安全性。但是,当邪恶势力努力保持领先于他们的威慑力量时,那些遵守法律的人在他们自己的武器库中拥有身份验证威廉希尔官方网站 。

当然,有不同级别的有效身份验证。以打印机墨盒为例。为了验证它的真实性,墨盒可以发送一个密码。但是这种方法的缺点是中间人可以在密码被传输时捕获并重新使用它。质询-响应身份验证,其中墨盒可以证明它知道一个秘密而不泄露它,提供了一个更好的选择。

有两种不同的加密算法类型需要考虑:对称密钥(或秘密密钥)和非对称密钥(或公钥)。让我们仔细看看每种类型。

双向认证的对称密钥

对称密钥具有以下特征:

主机和从机必须使用相同的密钥进行操作

必须保护机密免受双方的泄露攻击

支持双向身份验证

对于可比较的安全级别,算法复杂度更低,计算时间更短

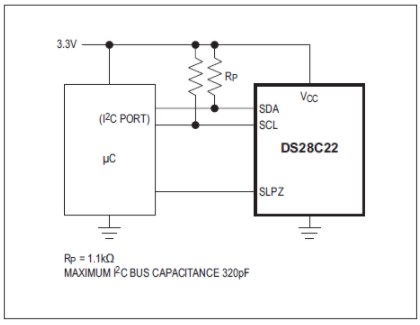

对称密钥认证的一个例子可以使用从输入数据计算的消息摘要连同对称密钥并利用安全散列算法 (SHA-x) 来实现。SHA-x 加密哈希函数由美国国家安全局 (NSA) 设计,是在数字数据上运行的计算复杂的数学运算。您可以通过将计算的哈希值与已知和预期的哈希值1进行比较来确定数据完整性。 密码散列特性是不可逆的,因此在计算上无法确定对应于消息认证码 (MAC) 的输入。它们还具有抗冲突性,因此要找到一个以上产生给定 MAC 的输入消息是不切实际的。更重要的是,它们具有很高的雪崩效应,因此输入的任何变化都会导致 MAC 结果发生显着变化。因此,SHA-x 已被证明对于安全身份验证和小型摘要加密非常有效。图 1 提供了使用基于 FIPS 180 的 SHA-256 身份验证算法的对称密钥加密解决方案的示例。

消息摘要是在从机端根据共享密钥和来自主机的数据计算的。

图 1:Maxim 的 DS28C22 DeepCover 安全验证器通过双向质询和响应 SHA-256 验证和加密保护嵌入式设计、外设和传感器。

非对称密钥降低了密钥管理的复杂性

非对称密钥具有以下特点:

主机使用公钥操作,而从机有相应的私钥

必须保护私钥,但不需要保护公钥不被泄露

仅支持从属设备的身份验证

对于可比较的安全级别,算法复杂性增加,计算时间更长

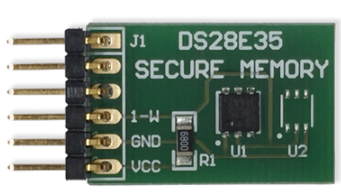

使用椭圆曲线数字签名算法 (ECDSA) 计算的数字签名可以实现非对称密钥认证的示例(数字签名算法 (DSA) 和 RSA-DSA 是其他示例。)ECDSA 使用椭圆曲线加密,其中比特密钥的大小在强度方面相当于对称密码大小的两倍(256 位 ECDSA 与 128 位 AES 一样安全)。使用 ECDSA,公钥仅用于验证;无需保护公钥免受伪造者或黑客的侵害。保护私钥至关重要。对于很难甚至不可能保护主机密钥的系统,ECDSA 非对称身份验证提供了非常强大的安全性。如果您使用多个合同制造商,或者如果您将产品许可给您的客户,这也是理想的选择。

图 2:Maxim 的 DS28E35 DeepCover Secure Authenticator 为各种应用提供加密强大的身份验证安全性,包括医疗传感器、工业可编程逻辑控制器 (PLC) 模块和消费类设备。

在线工具帮助您选择认证解决方案

那么您如何决定在您的设计中使用哪种身份验证方法呢?Maxim 提供简单的在线身份验证顾问工具,帮助您根据最终应用选择正确的安全身份验证解决方案。Maxim 的DeepCover Secure Authenticators提供从数字 ID 到加密强身份验证的高级物理安全性,提供低成本的 IP 保护、克隆预防和外围设备身份验证。

审核编辑:郭婷

-

控制器

+关注

关注

112文章

16339浏览量

177854 -

Maxim

+关注

关注

8文章

859浏览量

87182 -

plc

+关注

关注

5010文章

13277浏览量

463112

发布评论请先 登录

相关推荐

Klocwork 2024.3新特性速览

深度识别人脸识别有什么重要作用吗

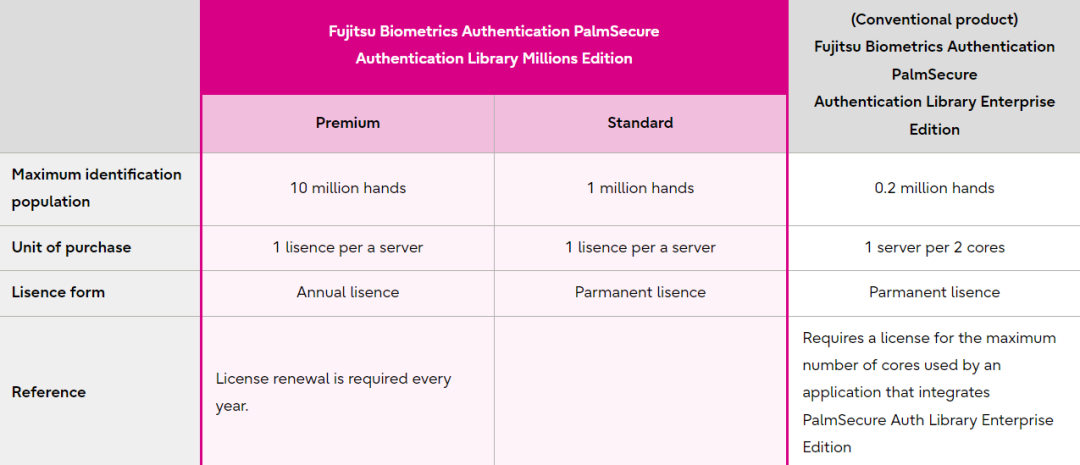

富士通生物识别身份验证PalmSecure重塑安全边界

为设计选择正确的安全身份验证方法

为设计选择正确的安全身份验证方法

评论