提高工业物联网端点设备的安全性是抵御网络遭受攻击的重要一环。无论是云服务器还是边缘传感器,最终都要节点上的端点设备得到了保护,才能保护整个系统。从很多因素来看,硬件具有更高的防篡改能力,可以提供比软件更高的信任度和安全性。本文介绍了保护工业云免受网络攻击的几种芯片级安全方法。

谈到物联网安全时,大多数人都会提到两件事:一是建立信任根(RoT)作为安全基础,二是不要只关注端点设备,而是要考虑整个生态系统和产品生命周期的安全性。

然而,我们必须重视端点设备的安全性,因为它们是防御网络攻击的重要一环。无论是云服务器还是边缘传感器,最终都要节点上的端点得到了保护,才能保护整个系统——至少可以降低遭受攻击的可能。

因此,本文将着重讨论设备的安全性。互联设备使工厂的生产率和效率得到了提高,我们也必须从总体上考虑适用于整个工厂或环境的安全架构。

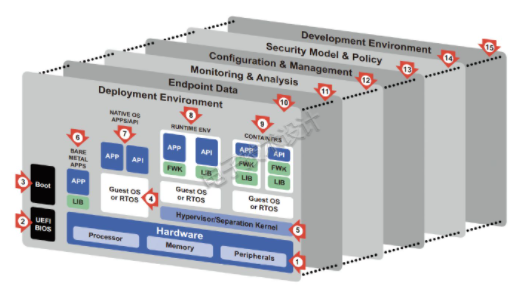

如工业互联网联盟(Industrial Internet Consortium)的安全架构所述,端点保护有助于边缘和云端设备实现防御功能(图1)。端点可以是工业物联网(IIoT)系统中的任何一个元素,同时具有计算和通信功能,而其自身功能可能会暴露给防火墙外的任何人。这些端点可能是边缘设备、通信基础设施、云服务器或其间的任何设备,每个端点的硬件都有不同的局限性,因而可得到的保护级别也不同。

图1:IIoT联盟的IIoT安全架构中确定了端点各个部分的威胁和漏洞。(图片来源:工业互联网联盟)

端点保护是通过端点中的权威身份识别功能——通常是信任根——来实现通信和连接的防御。因此,安全机制和威廉希尔官方网站 应根据端点的具体功能和安全要求而在其上实施。

虚拟机将应用程序隔离在各自的区域中,但无论是裸机还是在其上运行的客户操作系统,端点本身都有许多漏洞。

在这种情况下,一个常见的问题是,应通过硬件还是软件来保护系统。大多数专家认为,从很多因素来看,硬件保护比软件保护更可取,但主要还是因为硬件具有更高的防篡改能力,可以提供比软件更高的信任度和安全性。

很多大型芯片供应商都提供某种硬件级安全保护,可能是可信平台模块(TPM)或安全单元(SE)这样的硬件安全模块,也可能是其他形式的片上系统嵌入式安全功能。其主要目标是实现强大的用户身份鉴权和验证,以防受到攻击,并防止对机密或敏感信息的非法访问。

安全单元

硬件安全解决方案的关键要素是安全单元,它存储经过加密的唯一标识符,以实现认证保护,确保读取安全加载凭证,例如,提供大批量物联网设备的注册,确保只有授权设备才能访问系统或云服务。大多数芯片供应商提供的安全单元都是微控制器的一部分,同时还提供某种监控和身份管理系统。

意法半导体的STSAFE-A110可以集成到物联网设备中,为本地或远程主机提供身份验证和安全的数据管理服务。该器件具有嵌入式安全操作系统,并采用通过了Common Criteria EAL5+认证的硬件。每个器件都带唯一标识和X.509证书,以实现设备的安全连接。这个安全单元与STM32Cube开发生态系统集成在一起,可快速应用于需要身份验证和安全连接的新型STM32 MCU设计。

恩智浦半导体的EdgeLock SE050 Plug and Trust安全单元系列是另一款开箱即用的物联网设备安全单元,无需编写安全代码,可提供芯片级信任根以实现端到端的安全性。该产品通过了Common Criteria EAL 6+认证,可提供更好的安全性,作为即用型解决方案,它包含完整的产品支持包,可以简化设计。

除了提供适用于不同MCU和MPU的库之外,恩智浦的产品支持包还提供与多种常见操作系统的集成,包括Linux、Windows、RTOS和Android。该支持包包括主要应用的样本代码、大量的应用说明以及用于i.MX和Kinetis MCU的兼容开发套件,以加快最终的系统集成。其产品配置支持物联网安全应用,例如传感器数据保护、物联网服务的安全访问以及物联网设备调试,是对现有应用的补充,如云服务的安全实施、设备到设备的身份验证、设备完整性保护和证明,以及设备溯源和来源证明。

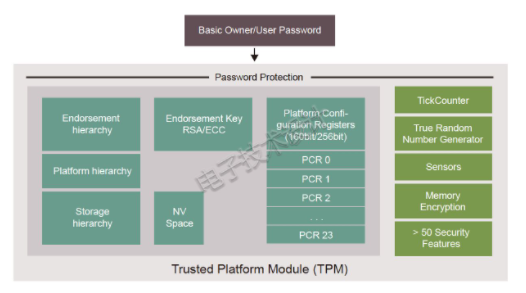

英飞凌的OPTIGA TPM系列产品也包含了多种安全控制器,用于保护嵌入式设备以及系统的完整性与真实性(图2)。OPTIGA TPM SLM 9670是一款高质量的可信平台模块,它采用防篡改安全微控制器,适于工业应用。作为一种即用型解决方案,它具有安全编码固件,满足最新的可信计算组织(TCG)Family 2.0规范。其产品符合工业JEDEC JESD 47标准质量要求,并通过了Common Criteria EAL4+安全认证。

开发人员可以采用OPTIGA TPM来存储私钥,配合Sectigo身份管理解决方案,可为工厂提供完整的自动化证书颁发和管理解决方案。

图2:TPM通过其独特的背书密钥和密钥分层结构来支持密钥及生命周期管理。非易失性存储器可用于安全存储敏感数据,例如证书,它基于防篡改硬件,安全功能包括传感器和内存加密功能,以增强对机密数据的保护。(图片来源:英飞凌科技)

瑞萨电子于2019年10月推出的针对安全、可扩展物联网应用的MCU RA系列产品采用开放式软件平台,客户能够通过与众多厂商合作或利用现有传统软件平台来开发物联网端点。瑞萨电子将强大的信任根集成到硬件中,使其成为MCU的组成部分,安全功能的实现因此变得轻而易举:客户在完成设计后无需再考虑如何增加安全性。

存内(In-memory)安全

随着系统越来越依赖外部NOR闪存来保护联网系统的代码和数据,在存储器中增加先进加密安全性的需求也在增长。由于闪存无法再嵌入到MCU中,几家公司提供了能够保护闪存本身的功能,为设计师提供了更大的灵活性。例如,英飞凌最近推出了Semper Secure,作为其Semper NOR闪存平台的补充。

同时,美光的专有威廉希尔官方网站 Authenta将NOR闪存与系统级硬件RoT相结合。闪存本身内置的安全功能可通过芯片RoT实现先进的系统级保护,而无需添加新的硬件。它具有强大的内置加密身份,通过现场更新和始终开启的固件监控,简化了从供应链到设备入网的安全设备管理。

美光2019年10月推出了Authenta密钥管理服务(KMS)平台,可为多种工业应用提供云优先部署模型。采用该平台以后,已安装Authenta的设备可以通过云服务开启,从而降低了保护联网设备安全性的难度和复杂度。

嵌入式SIM

对于远程状态监控、资产跟踪和预测性监控等应用,芯片上的工业级嵌入式SIM(eSIM)是不错的方法。意法半导体的ST4SIM符合GSMA标准,采用ST33G安全MCU,带有防篡改Arm SecurCore SC300处理器和硬件加密加速器等额外的安全功能,提供了集硬件与软件于一体的安全解决方案。

意法半导体指定合作伙伴Arkessa、Arm和Truphone提供和管理设备入网和服务开通平台。通过灵活的终生订阅管理,开通服务后,包含eSIM的物联网设备会自动连接到蜂窝网络。意法半导体表示,其合作伙伴/运营商可以访问数以百计各种类型的蜂窝网络,包括遍及世界各地的2G、3G、4G、低功耗广域连接(LTE CAT-M)和窄带物联网(NB-IoT)。

物理不可克隆威廉希尔官方网站 (PUF)

器件级安全性的另一种实现方法是物理不可克隆威廉希尔官方网站 (Physically Unclonable Function),它利用硅制造工艺本身实现数据保护。尽管硅的生产工艺非常精密,但生产出来的每个电路存在细微差异。PUF威廉希尔官方网站 正是利用这些微小的差异来生成唯一的数值,将其用作密钥,对数字安全性起到重要作用。

PUF功能提供了一个数字指纹,可以作为芯片的唯一标识符,用于加密、身份识别、验证和安全密钥生成等。任何对密钥进行物理探测的尝试都会极大地改变PUF的电路特性,从而产生不同的数字。PUF密钥只有在需要进行加密操作时才会生成,而且随后可以立即擦除。因此,从理论上讲,它提供了终极防护。

2020年初,Silicon Labs和美信都推出了采用PUF威廉希尔官方网站 的安全增强功能。Silicon Labs在其Wireless Gecko Series 2平台中为物联网设备的无线片上系统添加了新的硬件安全功能,将安全软件功能与PUF硬件威廉希尔官方网站 结合起来。美信推出的MAX32520 ChipDNA Secure ARM Cortex-M4微控制器同样集成了PUF,可提供多种保护级别。MCU的ChipDNA所生成的密钥可直接用于对称密钥等功能,对存储在安全IC非易失性存储器中的数据进行加密/解密。

Crypto Quantique是一家初创公司,希望在硅制造过程中利用量子隧穿特性,使设备在物联网系统中拥有多个“不可伪造”的安全身份。Crypto Quantique表示,利用其量子驱动安全芯片(QDSC),设备无需安全存储即可重新生成密钥,并且不需先前的信任关系或共享密钥即可向远程服务器证明自己的身份。

在纳米级制造工艺中,半导体隧穿不可避免。芯片利用纳米器件量子隧穿并根据隧穿厚度的不同来生成随机数。利用QDSC中的量子效应,单个芯片可以根据需要生成多个唯一的、不可伪造的加密密钥。Crypto Quantique不只是专注于设备及其知识产权许可,还提供密钥管理服务,在设备的整个生命周期进行安全密钥管理。

2019年成立的另一家公司PUFsecurity采用相同的量子隧穿威廉希尔官方网站 ,最近也推出了基于PUF的RoT知识产权,称为PUFrt。这家初创公司指出,一些芯片制造商常用的SRAM PUF存在一个漏洞:每次开、关电源时,SRAM PUF上的数字会发生变化,所以需要进行大量的预处理和后处理才能确保PUF的稳定性和可靠性。还有一些因素也会影响SRAM PUF,例如在持续上电和断电时MOSFET对的失配程度,以及环境条件(例如温度、噪声、电压和干扰)发生变化等。PUFsecurity表示其解决方案是将量子隧穿PUF与一次性可编程(OTP)方案结合起来进行电路设计,以此生成随机数。因此,PUFrt功能可以提供ID、OTP中的密钥存储以及真正的随机数生成。

上文描述了各种芯片级安全方法。为保护工业云免受网络攻击,我们应特别注意联网端点设备中存在的安全漏洞。保护端点设备意味着需要最合适的芯片级安全和身份管理系统。

编辑:hfy

-

传感器

+关注

关注

2550文章

51060浏览量

753277 -

物联网

+关注

关注

2909文章

44600浏览量

373022

发布评论请先 登录

相关推荐

【assingle原创】试论网络入侵、攻击与防范威廉希尔官方网站

保护元件免受ESD的方法

为什么网络攻击无法与自动驾驶相匹敌

专家计划保护电动汽车充电站免受网络攻击

新唐对应四大物联网安全攻击的保护措施

瑞萨电子安全解决方案能保护工业控制系统免受网络攻击

调查显示 只有88%的美国人采取了正确的措施来保护自己免受网络攻击

保护工业云免受网络攻击的各种芯片级安全方法

保护工业云免受网络攻击的各种芯片级安全方法

评论