勒索病毒已经成为最大的网络安全威胁之一。《Veeam 2020年数据保护趋势报告》指出,网联化导致的停机情况最多,而勒索病毒已成为组织最大的担忧。近年来,国内企业遭到勒索病毒攻击的事件层出不穷。2019年5月26日,易到用车服务器被黑客攻击,APP完全瘫痪,被黑客索要巨额比特币。2020年3月26日,京东等网站遭到中间人劫持攻击,多个省市区受影响,涉及所有运营商。2020年4月27日,B站知名UP主“党妹”遭勒索攻击,数百G视频素材丢失损失惨重。

面对勒索病毒的来势汹汹,组织需要意识到这一威胁,并做好准备、防御和补救措施。这是至关重要的一步,可以避免以后在受到勒索病毒攻击期间发生计划外的响应或无效响应。处理勒索病毒需拥有强大、多层次的防御和策略,它们由三个关键因素组成:培训、实施和补救。此外,拥有超强的备份、恢复和还原数据的方法,对于在事件发生时保护业务连续性至关重要。

培训业务相关者

培训应该针对两个主要受众:IT人员和组织中的用户。同时针对这两个群体开展培训非常重要,因为这两种角色都可能带来威胁。

勒索病毒的主要切入点是通过远程桌面协议(RDP)或其它远程访问机制、网络钓鱼和软件更新。简而言之,在大多数情况下,网络黑客并没有付出与高额回报相应的努力。从攻击媒介的角度出发,了解这三种主要机制,对于了解应该在哪些范围投入最大努力以确保业务弹性非常有帮助。

大多数IT管理员将RDP用于日常工作,许多RDP服务器直接连接到网络。现实情况是,必须停止与网络连接的RDP。IT管理员可以在特殊的IP地址、重定向RDP端口和复杂的密码等方面发挥创造力,但一半以上的勒索病毒是通过RDP传入的。这告诉我们,将RDP服务器暴露于网上并不符合具有前瞻性的勒索病毒弹性策略。

另一种常见的潜入方式是通过网络钓鱼邮件。我们都收到过看起来不正常的邮件,正确的做法是删除该项。但是,并非每个用户都以相同的方式处理这些情况。有一些热门工具可以评估组织的网络钓鱼风险,如Gophish和KnowBe4等。结合帮助员工识别网络钓鱼电子邮件或链接的培训,自我评估工具可以成为有效的第一道防线。

第三种潜入方式是利用漏洞的风险。使系统保持更新不仅是一项传统的IT责任,也比以往任何时候都重要。尽管这不是一项艰巨的任务,但如果勒索病毒利用已知和已修补的漏洞,对黑客来说似乎是一项不错的交易。请注意及时更新关键IT资产类别:操作系统、应用程序、数据库和设备固件。包括WannaCry和Petya在内的许多勒索病毒都基于以前发现且已纠正的漏洞。

实施和补救

即使是遵循最佳实践来防止遭受勒索病毒侵害的组织,也面临着风险。尽管培训是至关重要的一步,但组织必须为最坏的情况做准备。这对于IT和业务领导者来说有一个好处,那就是拥有一种富有弹性的备份存储。

在Veeam,我们提倡将3-2-1规则作为通用数据管理策略。3-2-1规则建议在至少两种不同类型的介质上至少应有三份重要数据副本,其中至少有一份副本不在线上。该规则最大的好处是,它不需要任何特定类型的硬件,并且通用性足以解决几乎所有的故障情况。

3-2-1策略中的“1个”副本必须具有强大弹性,即“网闸式离线数据存储”、“离线”或“不可变”。不同形式的媒介可以以超级弹性的方式存储该数据副本,包括磁带介质、与S3或S3兼容的对象存储中的不可变备份、网闸式离线数据存储和脱机介质,或备份和灾难恢复的软件即服务。

尽管有这些培训和威廉希尔官方网站 实施,但万一病毒潜入,组织仍必须准备好补救。在Veeam,我们的方法很简单。不要支付赎金,唯一的选择就是恢复数据。此外,当发现威胁时,组织需要计划应对措施。第一步是与支持人员联系。Veeam客户可以联系专门的团队来指导他们在勒索病毒事件中如何恢复数据。请勿将备份置于危险之中,因为它们对您的恢复能力至关重要。

在任何类型的灾难中,沟通都是需要克服的首要挑战之一。组织需要制定如何与团队之外的合适人员进行沟通的计划。这将包括文本群发列表、电话号码或其他通常用于协调扩展团队之间的通信机制。在此通讯录中,您还需要内部或外部的安全专家、事件响应专家和身份管理专家。

对于决策权限也需要进行筹划。企业必须在事件发生之前决定由谁负责进行恢复或故障转移。一旦做出恢复决定,组织就需要进行额外的安全检查,然后才能使系统恢复在线状态。组织还必须确定整个虚拟机恢复是否为最佳操作方案,或者文件级恢复是否更有意义。最后,恢复过程本身必须是安全的,在所有系统上进行全面的防病毒和反恶意软件检查,并强制用户在恢复后更改密码。

综上所述,尽管勒索病毒的威胁确实存在,但通过适当的准备工作,组织可以提高对事件的抵御能力,以最大程度地降低数据丢失、财务损失和声誉受损的风险。这就需要通过培训、实施和补救这三大策略来解决问题。首先,应该对您的IT团队和员工进行培训,以最大程度地降低风险和预防。其次,需要很好地执行解决方案以确保数据的安全和备份。最后,如果您之前的防御措施失败了,请准备好通过完整的备份和灾难恢复功能来修复数据系统。

-

网络安全

+关注

关注

10文章

3157浏览量

59725 -

电子邮件

+关注

关注

0文章

110浏览量

15351 -

勒索病毒

+关注

关注

1文章

69浏览量

9461

发布评论请先 登录

相关推荐

戴尔科技助力企业保护关键数据资产

简述光刻工艺的三个主要步骤

高鸿信安推出可信“AI+”勒索病毒解决方案

简述使用波特五力模型的三个步骤

时间继电器应用的三个关键点是什么?

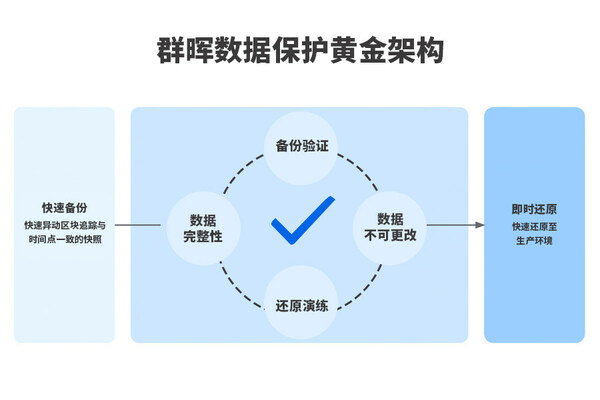

应对勒索病毒,群晖数据保护黄金架构,多维度保护企业安全

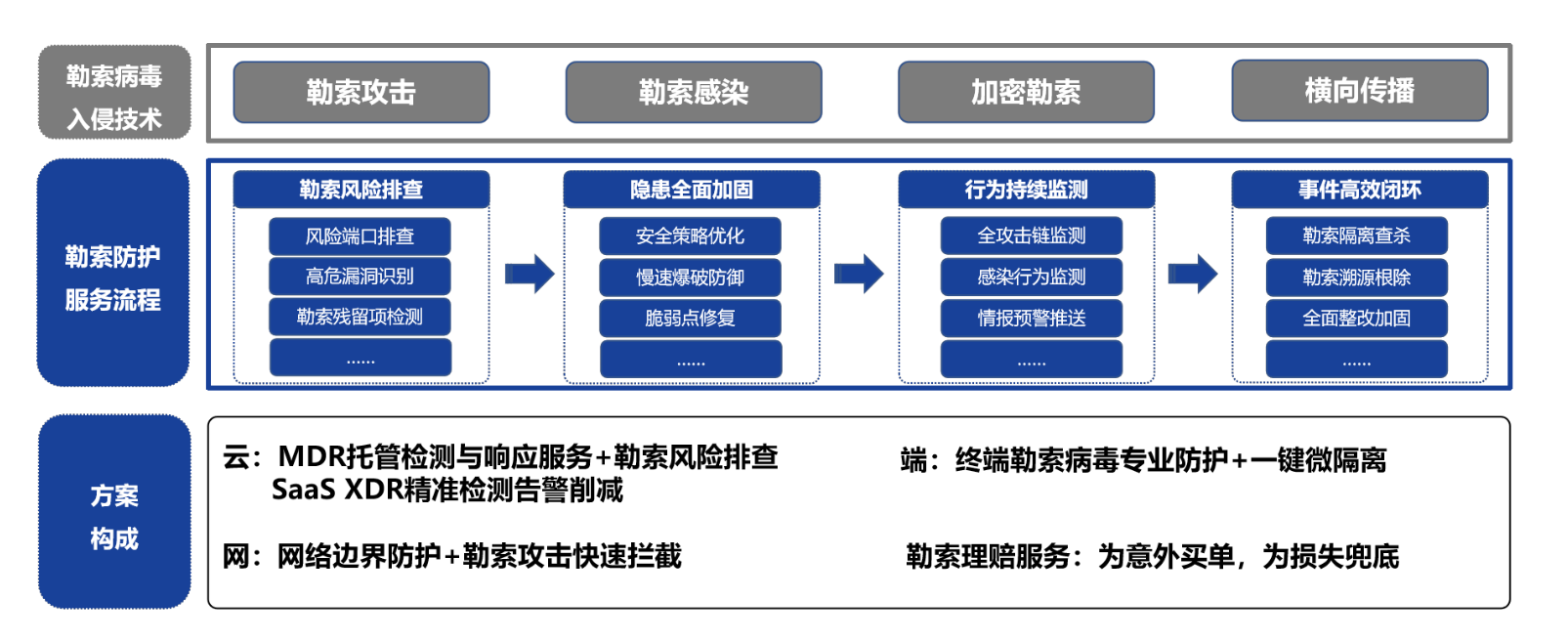

勒索病毒防护解决方案---预防、监测、处置、理赔,实现全面网络安全

三个关键策略帮助企业应对勒索病毒和保护业务

三个关键策略帮助企业应对勒索病毒和保护业务

评论